Qué es un ataque de inundación SYN

La inundación TCP SYN (también conocida como inundación SYN) es un tipo de ataque de denegación de servicio distribuido (DDoS) que aprovecha parte del handshake normal TCP de tres vías para consumir recursos en el servidor objetivo y hacer que no responda.

Esencialmente, con el DDoS de inundación SYN, el agresor envía solicitudes de conexión TCP más rápido de lo que la máquina objetivo puede procesarlas, causando la saturación de la red.

Descripción del ataque

Cuando un cliente y un servidor establecen un «apretón de manos a tres bandas» TCP normal, el intercambio tiene el siguiente aspecto:

- El cliente solicita la conexión enviando un mensaje SYN (sincronización) al servidor.

- El servidor acusa recibo enviando un mensaje SYN-ACK (sincronización-reconocimiento) al cliente.

- El cliente responde con un mensaje ACK (reconocimiento), y la conexión se establece.

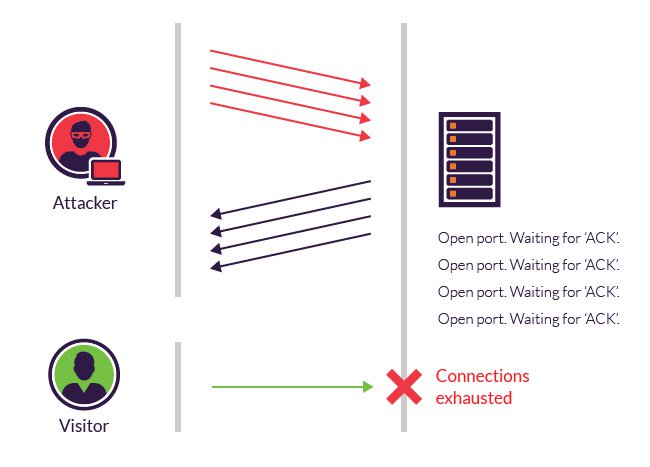

En un ataque de inundación SYN, el atacante envía repetidamente paquetes SYN a cada puerto del servidor objetivo, a menudo utilizando una dirección IP falsa. El servidor, que no es consciente del ataque, recibe múltiples peticiones, aparentemente legítimas, para establecer la comunicación. Responde a cada intento con un paquete SYN-ACK desde cada puerto abierto.

El cliente malicioso no envía el ACK esperado o, si la dirección IP es falsa, nunca recibe el SYN-ACK en primer lugar. En cualquier caso, el servidor atacado esperará el acuse de recibo de su paquete SYN-ACK durante algún tiempo.

Progresión de una inundación SYN.

Durante este tiempo, el servidor no puede cerrar la conexión enviando un paquete RST, y la conexión permanece abierta. Antes de que la conexión pueda terminar, llegará otro paquete SYN. Esto deja un número cada vez mayor de conexiones semiabiertas – y de hecho los ataques de inundación SYN también se conocen como ataques «semiabiertos». Finalmente, a medida que las tablas de desbordamiento de conexiones del servidor se llenan, se denegará el servicio a los clientes legítimos, y el servidor puede incluso funcionar mal o bloquearse.

Mientras que la inundación SYN «clásica» descrita anteriormente trata de agotar los puertos de la red, los paquetes SYN también se pueden utilizar en los ataques DDoS que tratan de obstruir sus tuberías con paquetes falsos para lograr la saturación de la red. El tipo de paquete no es importante. Aun así, los paquetes SYN se utilizan a menudo porque son los que tienen menos probabilidades de ser rechazados por defecto.

Vea cómo Imperva DDoS Protection puede ayudarle con los ataques DDoS TCP.

Métodos de mitigación

Aunque los sistemas operativos modernos están mejor equipados para gestionar los recursos, lo que hace más difícil desbordar las tablas de conexiones, los servidores siguen siendo vulnerables a los ataques de inundación SYN.

Hay una serie de técnicas comunes para mitigar los ataques de inundación SYN, entre las que se incluyen:

Microbloques: los administradores pueden asignar un microregistro (de tan sólo 16 bytes) en la memoria del servidor para cada solicitud SYN entrante en lugar de un objeto de conexión completo.

Cookies SYN-utilizando hashing criptográfico, el servidor envía su respuesta SYN-ACK con un número de secuencia (seqno) que se construye a partir de la dirección IP del cliente, el número de puerto y posiblemente otra información de identificación única. Cuando el cliente responde, este hash se incluye en el paquete ACK. El servidor verifica el ACK, y sólo entonces asigna memoria para la conexión.

Cookies RST-para la primera solicitud de un determinado cliente, el servidor envía intencionadamente un SYN-ACK no válido. Esto debería dar lugar a que el cliente genere un paquete RST, que indica al servidor que algo va mal. Si éste se recibe, el servidor sabe que la solicitud es legítima, registra al cliente y acepta las siguientes conexiones entrantes de éste.

Ajuste de la pila: los administradores pueden ajustar las pilas TCP para mitigar el efecto de las inundaciones SYN. Esto puede implicar la reducción del tiempo de espera hasta que una pila libera la memoria asignada a una conexión, o el abandono selectivo de las conexiones entrantes.

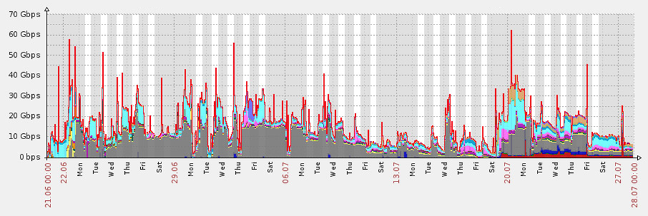

Obviamente, todos los métodos mencionados dependen de la capacidad de la red de destino para manejar ataques DDoS volumétricos a gran escala, con volúmenes de tráfico medidos en decenas de Gigabits (e incluso cientos de Gigabits) por segundo.

Imperva mitiga un ataque DDoS multivectorial de inundación SYN y DNS de 38 días de duración.

La protección DDoS de Imperva aprovecha la tecnología Anycast para equilibrar las solicitudes DDoS entrantes a través de su red global de centros de depuración de alta potencia. Con la capacidad combinada de su red global, Incapsula puede superar de forma rentable los recursos del atacante, haciendo que el ataque DDoS sea ineficaz. El servicio está construido para escalar bajo demanda, ofreciendo amplios recursos para hacer frente incluso a los mayores ataques DDoS volumétricos.