Apple é conhecido pela sua segurança quase impenetrável. Mas nenhum sistema é à prova de falhas. Mesmo os dispositivos e utilizadores Apple por vezes tornam-se vítimas de hackers e iPhones podem apanhar vírus. Uma das formas mais comuns é através de um esquema conhecido como Apple ID phishing. De facto, o phishing foi responsável por cerca de um terço de todas as violações de dados em 2019, e 10% envolveu tentativas de roubar o ID ou palavra-passe Apple de alguém. Considere estes 18 segredos de pessoas que nunca são pirateadas.

O que é um esquema de phishing Apple ID?

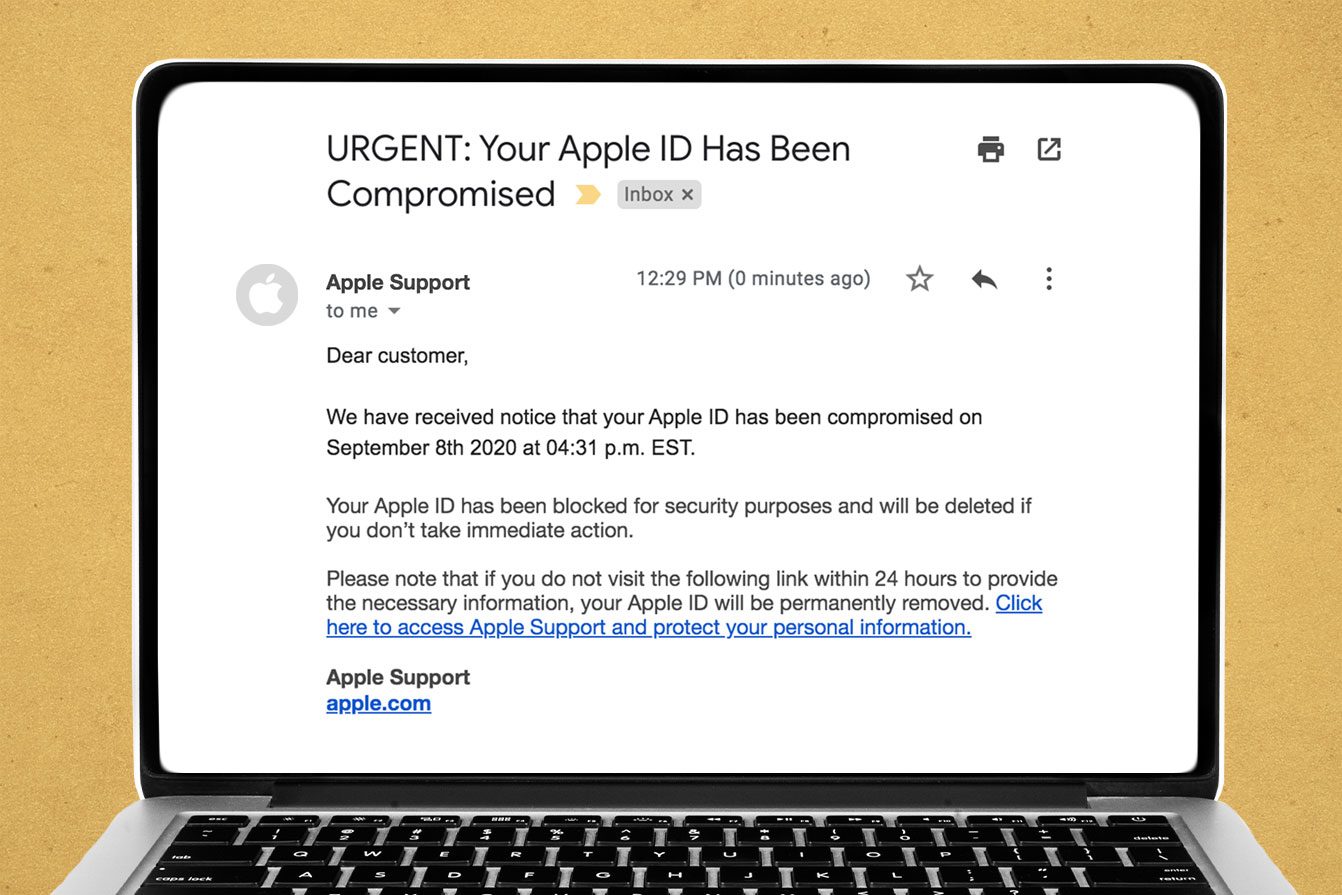

Phishing, um tipo de smishing, é um esquema em que os hackers tentam enganá-lo para divulgar informações pessoais, tais como senhas e números da Segurança Social. Conseguem-no enviando e-mails, textos e outros tipos de mensagens que parecem vir de uma empresa legítima, como a Amazon, o seu banco, ou o seu fornecedor de e-mail. Estas mensagens têm normalmente um link que, quando clicadas, levam-no a um website falsificado, onde os seus dados podem ser roubados. Cuidado com estas nove bandeiras vermelhas que está prestes a cair num e-mail de phishing.

Num esquema de phishing de ID da Apple, os hackers estão especificamente a tentar fazer com que você desista do seu ID da Apple e da sua palavra-passe. A Apple requer IDs de utilizador e palavras-passe para aceder a serviços Apple como a App Store, Apple Music, iCloud, iMessage, e FaceTime. Diz Russel Kent-Payne, director e co-fundador da Certo Software, “Se configurado correctamente, os iPhones podem ser bastante seguros, pelo que por vezes o phishing é a única opção para hackers”

Por que razão alguém phish para o seu ID da Apple?

Sua conta ID da Apple contém todas as suas informações de contacto, pagamento, e segurança. Se os hackers discernem o seu ID e palavra-chave, podem ir ainda mais fundo, obtendo informação privada quer para os seus próprios usos nefastos, quer para vender no mercado negro. “Os bandidos têm acesso ao seu email iCloud, e ao histórico da sua aplicação, música, compras e alugueres de filmes”, diz Chris Hauk, campeão de privacidade do consumidor na Pixel Privacy. Eles também têm acesso a todos os seus documentos, fotografias e ficheiros armazenados na sua unidade iCloud. Podem até usar a sua conta para ver os seus filmes.

De facto, em 2019, indivíduos e empresas perderam mais de 3,5 mil milhões de dólares em esquemas online, e o phishing foi o método mais comum, de acordo com o Centro de Reclamações de Crimes na Internet (IC3) do FBI. Descubra as coisas que os hackers podem fazer apenas com o seu número de telefone.

Como funcionam os esquemas de ID da Apple?

Cammers tornaram-se muito sábios e utilizarão qualquer método à sua disposição para chamar a sua atenção e tentarem phish para sua informação. Hauk diz que e-mails e textos falsificados são os métodos mais comuns. “Eles são os mais fáceis de conseguir e não requerem qualquer habilidade real de programação por parte do mau actor”

Mas os golpistas também o irão alvejar através de avisos pop-up do navegador, chamadas telefónicas, e até mesmo convites de calendário. Normalmente, tentam seduzi-lo a clicar num link ou telefonar para um número de telefone para fins de som legítimo, mas estão na realidade a tentar roubar ou fazer com que divulgue informações pessoais. Muitas vezes, os golpistas criam um sentido de urgência, diz Kent-Payne, “para que as suas vítimas reajam rapidamente à mensagem e sejam então menos susceptíveis de detectar que se trata de uma falsificação”. Podem até criar um aviso falso de vírus da Apple.

Quais são os principais esquemas de phishing de ID da Apple a ter em conta?

Hackers estão continuamente a inventar novos esquemas mas alguns dos mais duradouros incluem o seguinte:

- Recibo de encomenda de ID da Apple: Neste tipo de esquema, receberá um e-mail que parece ser da Apple, declarando que o seu ID foi utilizado para fazer uma compra, geralmente com um recibo PDF anexado como “prova”. O e-mail pedir-lhe-á que confirme a compra ou que envie o pagamento da mesma. Em qualquer dos casos, existem normalmente ligações que, se clicadas, o levarão a uma página de gestão de conta falsa da Apple. “Tenta seduzi-lo a desistir do seu ID e palavra-passe da Apple”, diz Hauk.

- ID da Apple bloqueado. Este esquema funciona muitas vezes em conjunto com o esquema de recibo falso. Se seguir um e-mail falso para uma página falsa da Apple, e depois introduzir as suas informações, poderá ver uma notificação dizendo-lhe que a sua conta foi bloqueada devido a actividade suspeita. Em seguida, irá mostrar-lhe um botão de “desbloqueio”, que lhe exige a divulgação de informações de identificação pessoal, tais como o seu nome, número de Segurança Social, informações de pagamento, e respostas a perguntas de segurança comuns. Por vezes, este esquema chegará através de um alerta iMessage indicando que a sua ID da Apple foi bloqueada porque a sua ID está prestes a expirar. A mensagem poderá pedir-lhe que preencha um formulário para desbloquear a sua conta, o que, naturalmente, dá aos hackers acesso a informações sensíveis. É verdade que as IDs da Apple são por vezes bloqueadas se a Apple suspeitar de actividade fraudulenta, mas podem ser desbloqueadas com uma chamada telefónica que efectue directamente para a Apple. Contudo, as IDs da Apple não expiram, diz Kent-Payne.

- Apple support scam: Neste esquema, normalmente recebe uma chamada telefónica – ou frequentemente, várias chamadas em menos de uma hora – do que parece ser o verdadeiro número de telefone de suporte da Apple, mas em vez disso o número foi falsificado. Se atender a chamada, o burlão afirma ser da Apple e diz que a sua conta ou ID da Apple foi comprometida; para corrigir as coisas para si, eles dirão, precisam da sua palavra-passe ou outra informação sensível. Por vezes, em vez de falarem directamente consigo, os burlões deixam uma mensagem de voz automatizada que o direcciona para ligar para um número específico para “Apoio Apple”. Se ligar para o número, tudo soa legítimo, incluindo actualizações que lhe digam o tempo de espera previsto. Quando finalmente se ligar a um humano, eles pedir-lhe-ão informações comprometedoras. Para que conste, a Apple nunca lhe telefonará para o notificar de actividades suspeitas. De facto, a Apple não lhe telefonará por qualquer razão – a menos que solicite uma chamada primeiro. Os esquemas telefónicos como estes também são conhecidos como vishing.

- iPhone locked: Se for atingido com este esquema, provavelmente já caiu em pelo menos um outro esquema de ID da Apple. Se os hackers já obtiveram acesso à sua conta iCloud, podem activar a funcionalidade “Find My iPhone” e colocar o seu dispositivo em modo “perdido”, o que o bloqueia remotamente. Depois verá uma mensagem pop-up no seu telefone dizendo que permanecerá bloqueado até pagar um resgate.

- Convite de calendário: Poderá receber um convite de calendário spammy iCloud para uma reunião ou evento de um indivíduo ou grupo desconhecido, muitas vezes com promessas de dinheiro fácil, pornografia, ou produtos farmacêuticos. Adivinhou-o: Se clicar num link ou responder ao convite de qualquer forma, estará a abrir-se ao phishing ou, no mínimo, a mais spam. Veja aqui como parar o spam do calendário do iPhone.

rd.com, Getty Images (2)

Como detectar esquemas de phishing Apple ID

Cammers estão a tornar-se cada vez mais sofisticados na arte de fazer com que e-mails, textos, e outras comunicações pareçam o verdadeiro negócio. “Ser capaz de reconhecer um ataque é a chave para se proteger contra o phishing”, diz Kent-Payne. Aqui está o que procurar.

- Endereço falsificado. Passe o cursor sobre o nome do remetente na sua caixa de entrada para ver o endereço de correio electrónico completo. Se a mensagem afirma ser da Apple mas o endereço está desligado por uma carta ou duas – ou pior, é apenas um monte de letras e números aleatórios – é provavelmente uma tentativa de phishing.

- Vaga saudação. As empresas de renome geralmente dirigir-se-ão a si pelo seu nome completo, diz Kent-Payne. Os golpistas usarão algo mais genérico, como “querido amigo”

- erros de ortografia, erros gramaticais, e erros de digitação óbvios. Empresas de renome esforçam-se por garantir que a sua comunicação seja clara, precisa e precisa.

- Um sentido de urgência. Os esquemas de phishing criam frequentemente um falso sentido de urgência ou dependem de manipulação emocional para o levar a agir rapidamente.

Qualquer e-mail legítimo relacionado com a sua conta de ID da Apple virá sempre de Além disso, os e-mails da Apple nunca lhe pedirão para divulgar a sua palavra-passe de ID da Apple, número de Segurança Social, nome de solteira da sua mãe, número completo do seu cartão de crédito, ou o código de segurança CCV do seu cartão de crédito ou débito.

Além disso, a Apple diz: “Recibos de compras genuínos – de compras na App Store, iTunes Store, iBooks Store, ou Apple Music – inclua o seu endereço de facturação actual, que os golpistas não são susceptíveis de ter”. Também pode verificar o seu histórico de compras a partir de qualquer dispositivo sem clicar em links em e-mails suspeitos.

Como se proteger de esquemas de phishing de ID da Apple

A melhor maneira de evitar ser vítima de um ataque de phishing é nunca clicar num link ou anexo dentro de um e-mail, mensagem de texto, ou pop-up, a menos que esteja 100% certo de que a mensagem é real.

O mesmo se aplica a chamadas telefónicas. A Apple e outras empresas nunca lhe telefonarão do nada para discutir a segurança do seu dispositivo. Não aceite estas chamadas ou clique em números de telefone hiperligados dentro das mensagens – e nunca responda a uma chamada de um dos códigos de área suspeitos. Se tiver alguma preocupação sobre o seu dispositivo, ligue directamente para o número de suporte da Apple, 1-800-275-2273.

Além de ignorar a comunicação não solicitada, a Kent-Payne sugere que permita a autenticação de dois factores para quaisquer contas importantes, incluindo ID da Apple, e-mail, redes sociais, e bancos. “Isto significa que, mesmo que um hacker descubra a sua palavra-passe através de um ataque de phishing, eles não conseguem aceder à sua conta”, diz ele.

Ele também recomenda a utilização da Filtragem de Mensagens da Apple. Esta funcionalidade separa quaisquer textos que receba de pessoas que não estejam nos seus contactos e envia-os para a tabulação “remetentes desconhecidos” na sua lista de Mensagens. Pode activar a filtragem de mensagens em Definições. Se utilizar a filtragem em conjunto com uma boa aplicação de segurança, tal como Truecaller ou SpamHound, a aplicação pode alertá-lo quando receber uma mensagem de phishing, diz Kent-Payne.

Agora, certifique-se de aderir às seguintes melhores práticas:

- Nunca partilhe a sua palavra-passe de ID da Apple com ninguém, incluindo alguém que diga ser da Apple.

- Não reutilizar a mesma palavra-passe em vários sítios. Isso só facilita a vida aos hackers.

li>Actualize o seu sistema operativo para a versão mais recente.li>Actualize os seus navegadores. Também considere a utilização de um navegador como o Chrome, que tem protecções de phishing integradas.li>Utilize programas antivírus e anti-malware nos seus dispositivos.li>Verifica sempre o URL de qualquer website onde esteja a introduzir informação sensível. Deve sempre começar com “https” (o “s” significa “seguro”).

O que deve fazer se receber uma tentativa de phishing Apple ID?

Na maioria dos casos, pode fechar em segurança e ignorar o e-mail, texto, ou pop-up, ou desligar a chamada. Faça o que fizer, não clique em nenhuma ligação ou forneça qualquer informação pessoal ao golpista. Deve, contudo, reportar a tentativa às partes apropriadas.

Se receber um e-mail fraudulento, deve encaminhá-lo para . Se receber um convite iMessage ou calendário suspeito, deve ter uma opção sob a mensagem “Reportar lixo”. Se a opção não aparecer, pode ainda assim bloquear o remetente. E se receber uma falsa chamada telefónica de apoio técnico, pode denunciá-la ao seu departamento de polícia local e à Comissão Federal de Comércio.

E se por acaso clicar acidentalmente num link suspeito, não entre em pânico. “Desde que não forneça qualquer informação que possa ser solicitada numa página web ligada, deve estar tudo bem”, diz Hauk. Se introduziu informações pessoais, deve alterar imediatamente a sua palavra-passe de ID da Apple e permitir a autenticação de dois factores. Depois reveja todas as informações de segurança na sua conta para se certificar de que continuam a ser exactas. Isto pode incluir o seu nome, o seu endereço primário de e-mail de ID da Apple e quaisquer outros e-mails de salvamento ou números de telefone, e as suas perguntas e respostas de segurança. Deverá também verificar onde a sua ID da Apple está a ser utilizada. Pode encontrar essa informação indo a Settings, e depois clicando no seu nome. Se vir um dispositivo que não reconhece, pode removê-lo da lista.

Para mais ajuda em evitar esquemas de phishing Apple ID, verifique os seguintes recursos de Apple:

- Aprenda como o seu ID Apple é utilizado.

- Aprenda como manter o seu ID Apple seguro.

>Veja onde o seu ID da Apple está a ser utilizado.>Verifica o histórico de compras do seu ID da Apple.>Saiba como evitar esquemas de phishing.aprenda a detectar um e-mail de phishing.o que fazer se achar que o seu ID da Apple foi comprometido./ul>