O que é uma inundação SYN flood attack

TCP SYN flood (a.k.a. SYN flood) é um tipo de ataque de Negação de Serviço Distribuída (DDoS) que explora parte do aperto de mão de três vias normal do TCP para consumir recursos no servidor visado e torná-lo sem resposta.

Essencialmente, com SYN flood DDoS, o infractor envia pedidos de ligação TCP mais rapidamente do que a máquina visada os pode processar, causando saturação da rede.

Descrição do ataque

Quando um cliente e um servidor estabelecem um “aperto de mão” TCP normal de três vias,” a troca parece assim:

- Cli>Cliente solicita ligação enviando a mensagem SYN (sincronizar) ao servidor.

- Servidor reconhece enviando a mensagem SYN-ACK (sincronizar-conhecimento) de volta ao cliente.

li>Cliente responde com uma mensagem ACK (confirmar), e a ligação é estabelecida.

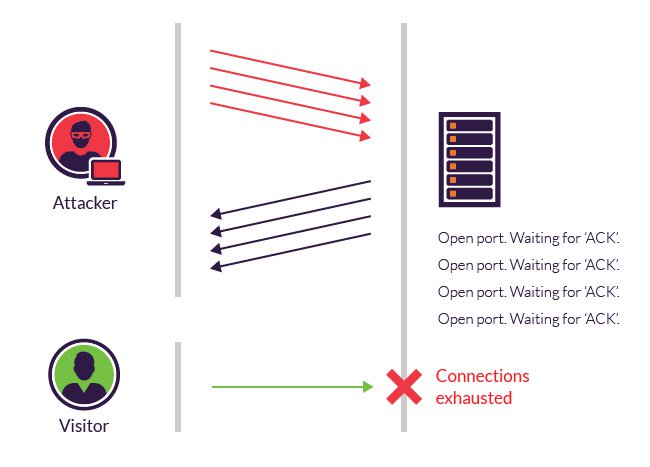

Num ataque SYN flood, o atacante envia pacotes SYN repetidos para cada porta do servidor alvo, muitas vezes usando um endereço IP falso. O servidor, desconhecendo o ataque, recebe múltiplos pedidos, aparentemente legítimos, para estabelecer comunicação. Ele responde a cada tentativa com um pacote SYN-ACK de cada porta aberta.

O cliente malicioso ou não envia o ACK esperado, ou – se o endereço IP for falso – nunca recebe o SYN-ACK em primeiro lugar. Seja como for, o servidor sob ataque aguardará pelo reconhecimento do seu pacote SYN-ACK durante algum tempo.

Progressão de um SYN-ACK.

p> Durante este tempo, o servidor não pode fechar a ligação enviando um pacote RST, e a ligação permanece aberta. Antes que a ligação possa ser interrompida, outro pacote SYN chegará. Isto deixa um número cada vez maior de ligações semi-abertas – e de facto os ataques SYN são também referidos como ataques “semi-abertos”. Eventualmente, à medida que as tabelas de transbordamento de ligações do servidor se encherem, o serviço aos clientes legítimos será negado, e o servidor poderá até funcionar mal ou falhar.

Enquanto o “clássico” SYN flood descrito acima tenta esgotar portas de rede, os pacotes SYN também podem ser usados em ataques DDoS que tentam entupir os seus tubos com pacotes falsos para atingir a saturação da rede. O tipo de pacote não é importante. Ainda assim, os pacotes SYN são frequentemente utilizados porque são os menos susceptíveis de serem rejeitados por defeito.

Ver como a Imperva DDoS Protection pode ajudá-lo com ataques TCP DDoS.

Métodos de mitigação

Embora os sistemas operacionais modernos estejam mais bem equipados para gerir recursos, o que torna mais difícil sobrecarregar as tabelas de ligações, os servidores continuam vulneráveis a ataques de SYN flood.

Existem várias técnicas comuns para mitigar os ataques de SYN flood, incluindo:

Microblocos-administradores podem atribuir um micro-registo (tão poucos como 16 bytes) na memória do servidor para cada pedido SYN recebido, em vez de um objecto de ligação completo.

Biscoitos SYN – utilizando hashing criptográfico, o servidor envia a sua resposta SYN-ACK com um número de sequência (seqno) que é construído a partir do endereço IP do cliente, número de porta, e possivelmente outra informação de identificação única. Quando o cliente responde, este hash é incluído no pacote ACK. O servidor verifica o ACK, e só depois atribui memória para a ligação.

RST cookies – para o primeiro pedido de um determinado cliente, o servidor envia intencionalmente um SYN-ACK inválido. Isto deve resultar na geração pelo cliente de um pacote RST, o que diz ao servidor que algo está errado. Se isto for recebido, o servidor sabe que o pedido é legítimo, regista o cliente, e aceita ligações de entrada subsequentes a partir dele.

Ajustar o pacote TCP pode afinar as pilhas TCP para mitigar o efeito das inundações SYN. Isto pode envolver ou a redução do tempo de espera até uma pilha libertar memória alocada a uma ligação, ou a queda selectiva das ligações de entrada.

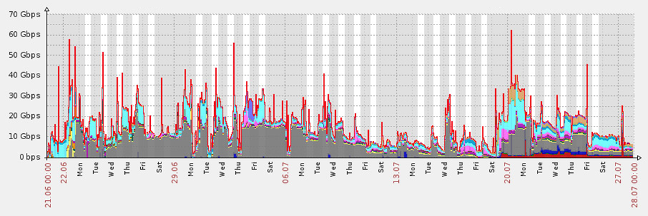

Obviamente, todos os métodos acima mencionados dependem da capacidade da rede alvo para lidar com ataques DDoS volumétricos em larga escala, com volumes de tráfego medidos em dezenas de Gigabits (e mesmo centenas de Gigabits) por segundo.

p>Imperva mitiga uma inundação SYN de 38 dias e um ataque DDoS multi-vectorial DNS.

p>Imperva mitiga uma inundação SYN de 38 dias e um ataque DDoS multi-vectorial DNS. Imperva protecção DDoS alavanca a tecnologia Anycast para equilibrar os pedidos DDoS recebidos através da sua rede global de centros de depuração de alta potência. Com a capacidade combinada da sua rede global, a Incapsula pode exceder de forma rentável os recursos do atacante, tornando o ataque DDoS ineficaz. O serviço é construído para escalar a pedido, oferecendo amplos recursos para lidar mesmo com o maior dos ataques volumétricos de DDoS.