Toutes les entreprises ont besoin d’un moyen de détecter les vulnérabilités sur leurs réseaux. C’est particulièrement vrai pour les grandes entreprises et celles qui ont des données sensibles – la banque, le gouvernement, la finance, le droit, les soins de santé et l’éducation sont tous des secteurs dans lesquels la sauvegarde des données et de l’infrastructure du réseau est primordiale. Mais les petites entreprises doivent également s’assurer que leurs informations sont sécurisées, sans pour autant consacrer tout leur temps et leurs ressources informatiques à cette tâche. C’est là qu’interviennent les outils de gestion automatisée des vulnérabilités (VM).

Alors, quels sont les meilleurs scanners de vulnérabilités sur le marché aujourd’hui ? Dans cet article, je passe en revue les meilleurs scanners de vulnérabilité, qu’ils soient payants ou gratuits. Alerte spoiler : Network Configuration Manager se démarque comme mon choix pour le meilleur outil global, car il offre non seulement des aperçus de surveillance importants, mais aussi un moyen de corriger rapidement les problèmes de configuration sur les appareils de masse. Mon meilleur choix pour un scanner de vulnérabilité gratuit est Wireshark, une option bien connue et populaire, pour de bonnes raisons.

Quelle que soit la façon dont vous choisissez d’investir vos ressources, une compréhension fondamentale de la gestion des vulnérabilités du réseau est essentielle. Cet article présente également les bases de la gestion des vulnérabilités que tout professionnel de l’informatique doit connaître afin que vous tiriez le maximum de bénéfices de votre outil d’analyse.

Bases de la gestion des vulnérabilités

Causes courantes des vulnérabilités de sécurité

Identifier les risques de vulnérabilité

Techniques de gestion des vulnérabilités

Types de scanners de vulnérabilités

Que font les scanners de vulnérabilités ?

Meilleurs outils payants

Meilleurs outils gratuits

Problèmes de surveillance des vulnérabilités

Les bases de la gestion des vulnérabilités

Savez-vous si votre infrastructure informatique est protégée ? Même si les utilisateurs finaux peuvent actuellement accéder à leurs fichiers et que votre connectivité réseau semble correcte, vous ne pouvez pas présumer de la sécurité de votre réseau. Chaque réseau présente une faille de sécurité que les mauvais acteurs ou les logiciels malveillants pourraient exploiter. L’objectif est de minimiser ces vulnérabilités autant que possible, ce qui est une tâche permanente, compte tenu du fait que votre réseau est constamment utilisé et modifié tandis que les menaces de sécurité évoluent continuellement.

La gestion des vulnérabilités comporte de nombreux composants. Vous pourriez penser que l’installation d’un logiciel antivirus, par exemple, est suffisante, alors qu’en fait, cela a tendance à vous laisser jouer au contrôle des dommages. Il est important de prendre des mesures préventives pour éviter les problèmes de sécurité en premier lieu. Les outils d’analyse des vulnérabilités peuvent faire la différence.

Essentiellement, les logiciels d’analyse des vulnérabilités peuvent aider les administrateurs de la sécurité informatique dans les tâches suivantes.

- Identification des vulnérabilités – Les administrateurs doivent être en mesure d’identifier les failles de sécurité dans leur réseau, à travers les postes de travail, les serveurs, les pare-feu et plus encore. Il faut un logiciel automatisé pour attraper autant de ces vulnérabilités que possible. Si les très petits bureaux qui se trouvent avoir des ressources informatiques robustes peuvent être tentés de gérer la sécurité du réseau manuellement, les entreprises de toute taille bénéficieront de l’aide au gain de temps qu’apporte un outil automatisé.

- Évaluation des risques – Toutes les vulnérabilités n’ont pas la même urgence. Les outils d’analyse peuvent classer et catégoriser les vulnérabilités pour aider les administrateurs à hiérarchiser les problèmes les plus inquiétants.

- Résoudre les problèmes – Une fois que vous avez identifié les risques prioritaires, les traiter peut être une tâche ardue. Le bon outil peut vous aider à automatiser le processus de provisionnement des périphériques.

- Rapport sur les lacunes de sécurité – Même après que les vulnérabilités ont été traitées, il est toujours important pour les admins de montrer la conformité avec les réglementations pertinentes. Les logiciels d’analyse peuvent faciliter la création de rapports sur l’état de sécurité d’un réseau.

Retour en haut

Qu’est-ce qui cause les vulnérabilités de sécurité ?

Il existe d’innombrables façons dont les mauvais acteurs pourraient compromettre un réseau et voler des données. Cela dit, il existe des vulnérabilités de sécurité communes à surveiller. Tous les outils d’analyse de réseau ne répondent pas à toutes ces préoccupations, mais vous devriez rechercher un logiciel qui vous aide à hiérarchiser certaines ou toutes les menaces suivantes.

- Structure du réseau – Trop de réseaux d’entreprise sont essentiellement » ouverts « , ce qui signifie qu’une fois qu’un utilisateur non autorisé obtient un accès, il a accès à toutes les parties du réseau. Cette vulnérabilité peut être évitée avec une meilleure segmentation du réseau et une meilleure gestion des privilèges des groupes d’utilisateurs.

- Dispositifs inconnus – Les actifs non identifiés ou non gérés sur votre réseau ne sont jamais de bonnes nouvelles. Il est important de s’assurer que seuls les appareils approuvés ont accès à vos ports.

- Utilisation des comptes – Malheureusement, les initiés abusent parfois de leurs privilèges, provoquant des fuites intentionnelles ou par inadvertance d’informations sensibles, ou la mauvaise configuration de programmes, provoquant des failles de sécurité supplémentaires. En outre, les administrateurs pourraient autoriser des informations d’identification par défaut, laisser des utilisateurs ou des groupes inutilisés dans le système, ou attribuer des privilèges incorrects, ce qui constitue un risque pour la sécurité.

- Erreurs de configuration Web – Pour assurer la sécurité des applications de site Web, vous devez faire attention à des problèmes tels que les attaques par déni de service distribué, les mauvaises configurations HTTP, les certificats SSL/TLS expirés et le code non sécurisé.

- Configurations des fonctions de sécurité – La façon dont vous gérez vos paramètres et votre infrastructure de sécurité pourrait ouvrir des risques. Pour éviter les vulnérabilités, surveillez les mauvaises configurations du pare-feu ou du système d’exploitation.

- Applications tierces – Il y a une raison pour laquelle plus personne n’utilise Java. Trop d’applications tierces ouvrent des failles de sécurité, que ce soit en raison de la façon dont elles sont construites ou de la façon dont elles sont téléchargées et mises en œuvre. En plus d’éviter ces applications, faites attention aux téléchargements suspects, aux logiciels de partage de bureau à distance non sécurisés et aux logiciels en fin de vie.

- Mises à jour manquantes – L’une des principales causes des problèmes de sécurité sur les réseaux est constituée par les erreurs de base dans la configuration des logiciels et des micrologiciels ou les cas où les niveaux de configuration deviennent inégaux sur le réseau. De même, il est trop facile de prendre du retard dans la mise à jour et l’application de correctifs aux appareils et aux programmes, même si des correctifs sont disponibles. Les pirates peuvent rapidement exploiter ces lacunes.

Retour en haut

Évaluer les risques de vulnérabilité

Les scanners de vulnérabilité produisent souvent une longue liste de facteurs de risque, et les administrateurs sont rarement en mesure de résoudre tous les risques identifiés immédiatement et efficacement – il faut tout simplement trop de ressources pour évaluer et traiter chaque élément. De nombreux outils automatisés fournissent des classements des risques, de haut en bas, calculés à l’aide de facteurs tels que la durée de présence du risque dans le système et le fait que l’impact sur le système serait majeur ou mineur.

Cependant, les admins doivent toujours être prêts à évaluer les risques par eux-mêmes si nécessaire et comprendre le raisonnement derrière les évaluations des menaces afin de pouvoir prendre des mesures délibérées en réponse. Les admins devraient d’abord identifier les vulnérabilités les plus critiques et classer ces éléments par ordre de priorité. Pour chaque élément, il faut se demander : si un mauvais acteur exploite cette faille de sécurité, quel en serait l’impact ? Les données sensibles sont-elles en danger ? Cette faille de sécurité ouvre-t-elle une grande partie du réseau aux pirates ou une section limitée ?

Vous devez également tenir compte de la probabilité qu’un mauvais acteur exploite une faille de sécurité : si le réseau interne et l’accès physique sont vulnérables aux actions des employés, les failles du réseau externe laissent les données de votre entreprise ouvertes au monde, ce qui est considérablement plus dangereux. En outre, vérifiez deux fois les vulnérabilités pour vous assurer qu’elles ne sont pas des faux positifs – il est inutile de dépenser des ressources sur un problème inexistant.

Le but de l’évaluation des failles de sécurité est de hiérarchiser les vulnérabilités nécessitant une attention urgente. Peu d’équipes informatiques disposent d’un temps et de ressources illimités pour traiter chaque élément qui croise leur chemin. En réalité, vous devrez d’abord vous concentrer sur les éléments les plus importants, avec, espérons-le, une assistance automatisée par le biais de votre logiciel de sécurité.

Retour en haut

Principales techniques de gestion des vulnérabilités

L’analyse des vulnérabilités est une technique cruciale pour prévenir les failles de sécurité sur votre réseau. En outre, elle se superpose à d’autres techniques de gestion des vulnérabilités qui peuvent fournir des informations critiques sur le réseau :

- Test de pénétration – Également appelée pen testing, cette pratique consiste essentiellement à pirater votre propre système avant que quelqu’un d’autre ne le fasse. Vous examinez de manière éthique votre propre surface d’attaque (ou vous engagez quelqu’un d’autre à le faire) en tentant de vous introduire et de » voler » des données. Cela peut être un moyen très efficace d’identifier les failles de sécurité, bien que cela demande beaucoup de temps et soit potentiellement coûteux, ce qui fait des tests manuels réguliers une option viable uniquement pour les grandes entreprises disposant de ressources importantes.

- Simulation de brèche et d’attaque – Cette méthode est similaire au pen testing, mais elle est continue, automatisée et quantifiable. Essentiellement, il vous permet de vous assurer que vos mesures de sécurité sont efficaces en les soumettant à des tests et à une validation réguliers. Les outils de simulation de brèches et d’attaques sont plus récents sur le marché et fonctionnent différemment des outils d’analyse des vulnérabilités – d’une part, ils sont gérés par des équipes externes, vous devez donc être sûr de faire confiance au fournisseur. En raison de l’accent mis par ces outils sur la précision, ils peuvent entraîner des expositions de données sensibles, ainsi que des impacts sur les performances.

- Surveillance antivirus – Les logiciels antivirus sont populaires, mais ils adoptent une approche limitée pour protéger votre réseau. Il se concentre sur la capture et la suppression des logiciels malveillants au sein du réseau, tout en l’empêchant idéalement de pénétrer dans le réseau en premier lieu. Ces outils antivirus ont moins à voir avec la gestion des lacunes de sécurité du réseau qu’avec la lutte contre des menaces spécifiques, comme les ransomwares, les logiciels espions, les chevaux de Troie, etc.

- Analyse des applications Web – Les réseaux internes ne sont pas les seules entités à avoir besoin de protection. Les outils d’analyse des applications Web recherchent les vulnérabilités au sein des applications Web, soit en simulant des attaques, soit en analysant le code back-end. Ils peuvent détecter les scripts intersites, l’injection SQL, la traversée de chemins, les configurations non sécurisées, etc. Ces outils fonctionnent sur un principe similaire à celui des scanners de vulnérabilités.

- Gestion de la configuration – Bien que de nombreux administrateurs soient préoccupés par les attaques de type » zero-day « , les preuves suggèrent que les mauvaises configurations et les correctifs manquants sont les principaux points faibles des hacks dommageables. De nombreux administrateurs laissent ces types de risques ouverts pendant des mois ou des années sans les reconnaître ou y remédier, même si des correctifs sont disponibles. L’analyse et la correction de ces erreurs permettent de garantir la cohérence de vos systèmes, même lorsque les actifs changent. Ces mesures peuvent également être cruciales pour la conformité.

Types d’analyse et de détection des vulnérabilités

Les administrateurs qui planifient leur stratégie d’analyse des vulnérabilités ont plusieurs approches à leur disposition. En fait, vous pouvez souhaiter essayer une variété de types d’analyse dans le cadre de votre gestion globale de la sécurité, car tester votre système sous différents angles peut vous aider à couvrir toutes les bases. Comme indiqué ci-dessous, deux distinctions clés concernent l’emplacement (interne vs externe) et la portée (complète vs limitée) du scan.

- Interne vs externe – Avec un scan du réseau interne, vous voudrez exécuter la détection des menaces sur l’intranet local, ce qui vous aidera à comprendre les failles de sécurité de l’intérieur. De même, les administrateurs devraient tester leur réseau en tant qu’utilisateur connecté afin de déterminer quelles vulnérabilités seraient accessibles aux utilisateurs de confiance ou aux utilisateurs qui ont obtenu un accès au réseau.

En revanche, il y a des avantages à effectuer un scan externe, en abordant l’évaluation depuis l’internet au sens large, car de nombreuses menaces proviennent de hacks extérieurs intentionnels et/ou automatiques. De même, il est important d’analyser le réseau comme pourrait le faire un intrus, afin de comprendre quelles données pourraient tomber entre les mains de ceux qui n’ont pas d’accès de confiance au réseau. - Complet vs. limité – Un scan complet prend en compte à peu près tous les types de dispositifs gérés sur le réseau, y compris les serveurs, les ordinateurs de bureau, les machines virtuelles, les ordinateurs portables, les téléphones mobiles, les imprimantes, les conteneurs, les pare-feu et les commutateurs. Cela signifie qu’il faut analyser les systèmes d’exploitation, les logiciels installés, les ports ouverts et les informations sur les comptes utilisateurs. En outre, l’analyse peut identifier des dispositifs non autorisés. Idéalement, avec un scan complet, aucun risque n’est négligé.

Cependant, ces scans peuvent consommer de la bande passante et peuvent être peu pratiques à exécuter souvent. Les scans limités se concentrent sur des appareils particuliers, comme les postes de travail ou les logiciels, pour révéler une image de sécurité plus spécifique.

Retour en haut

Que font les outils d’analyse et de détection des vulnérabilités ?

Avec tant de menaces potentielles qui apparaissent sur les réseaux et les applications Web, la détection des vulnérabilités est une tâche importante pour les administrateurs informatiques. Cela signifie utiliser des outils de détection des vulnérabilités ou des logiciels similaires pour détecter les menaces et gérer la sécurité sur les appareils et les apps gérés. Quel que soit le type de scanner de vulnérabilité réseau que vous choisissez, recherchez un outil qui accomplit tout ou partie des fonctions suivantes, en fonction de vos besoins :

- Détection des faiblesses – La première étape du scan de vulnérabilité consiste à détecter les faiblesses du système à travers le réseau. Cela peut signifier l’utilisation d’un outil pour essayer d’attraper et même d’exploiter les failles de sécurité lorsqu’il scanne la surface d’attaque. Tenter de pirater son propre réseau est une mesure proactive pour assurer la sécurité. Certains outils de détection des vulnérabilités sont plus ciblés et travaillent à identifier les correctifs logiciels ou les mises à jour de micrologiciels manquants.

- Classification des vulnérabilités – La deuxième étape consiste à classer les vulnérabilités, afin de prioriser les éléments d’action pour les admins. Les vulnérabilités pourraient inclure des anomalies de paquets, des mises à jour manquantes, des erreurs de script, et bien plus encore, et les menaces sont généralement classées par ordre de priorité en fonction d’une combinaison d’âge et de niveau de risque calculé. De nombreux outils comparent les problèmes de sécurité qu’ils découvrent aux bases de données mises à jour des risques de vulnérabilité connus, notamment la base de données nationale sur les vulnérabilités et les vulnérabilités et expositions communes.

- Mise en œuvre de contre-mesures – Tous les outils de sécurité ne permettent pas à la fois d’identifier les problèmes et de donner aux admins un moyen de les traiter automatiquement. Certains outils de VM sont axés sur la surveillance exclusivement, laissant aux admins le soin de passer à l’étape suivante. Mais d’autres sont conçus pour traiter les problèmes liés aux dispositifs, comme les erreurs de configuration, et peuvent atteindre de nombreux dispositifs simultanément pour épargner des heures de travail aux administrateurs. Ces types de réponses automatisées peuvent être incroyablement utiles pour atténuer les risques sur les grands réseaux.

Retour en haut

10 meilleurs outils payants pour l’analyse et la détection des vulnérabilités

-

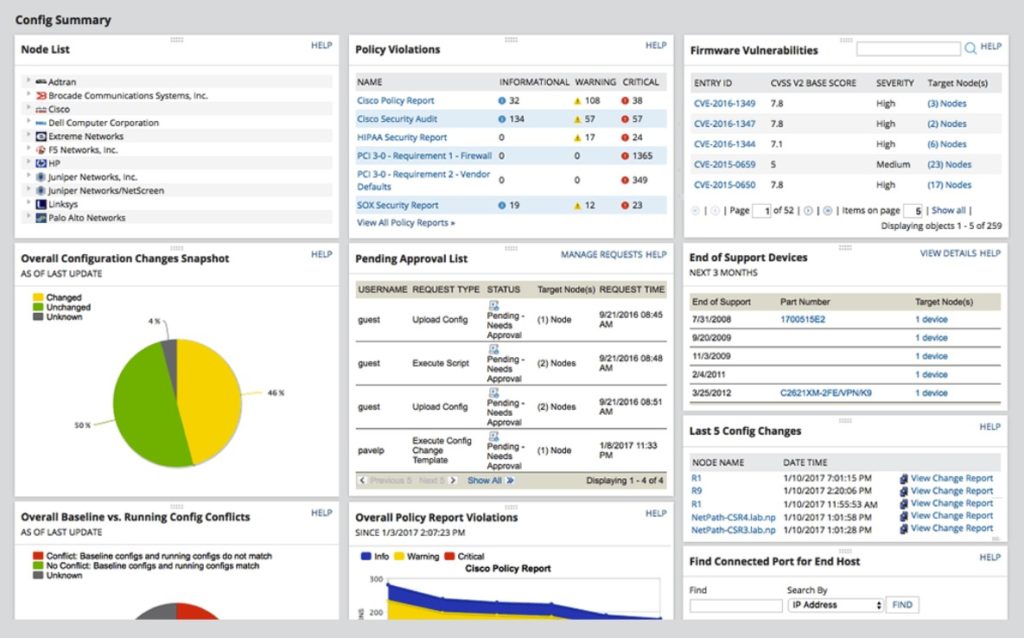

Network Configuration Manager

Si vous cherchez à apporter un changement concret à votre réseau pour aider à prévenir les failles de sécurité, je vous recommande SolarWinds® Network Configuration Manager (NCM). Bien qu’il ne soit pas ce que certains pourraient classer comme un outil de » scanner » traditionnel, NCM fait un excellent travail de détection automatique des problèmes de configuration sur les périphériques réseau multifournisseurs et peut déployer rapidement des correctifs de micrologiciels sur des dizaines ou des centaines de périphériques à la fois.

NCM vous permet de gérer facilement les paramètres des périphériques connus pour créer des vulnérabilités ; vous pouvez même créer vos propres scripts de remédiation pour que vos périphériques restent conformes. Étant donné que les erreurs de configuration et les correctifs manquants sont potentiellement les plus grandes sources de failles de sécurité, il s’agit d’un moyen actionnable de prévenir les attaques, et à mon avis, c’est une partie nécessaire de toute stratégie de gestion des vulnérabilités.

NCM offre les avantages les plus importants des scanners de vulnérabilités. Par exemple, il s’intègre à la base de données nationale sur les vulnérabilités et à la base de données Common Vulnerabilities and Exposures, de sorte que vous pouvez voir quelles vulnérabilités des micrologiciels Cisco constituent une priorité absolue en matière de sécurité. Il vous permet également d’économiser du temps et des ressources d’administration grâce à la gestion automatisée des pare-feu et à des informations sur les dispositifs ajoutés ou en fin de vie. De plus, NCM offre des fonctions de rapport robustes et essentielles pour une gestion efficace des vulnérabilités. Avec cet outil, vous obtiendrez un inventaire complet du réseau, la comptabilisation des changements de configuration, un aperçu de l’état de conformité actuel et d’autres rapports pour vous aider à planifier la sécurité.

Vous pouvez l’essayer en téléchargeant un essai gratuit de 30 jours, complet et sans obligation, pour voir comment NCM fonctionne pour vous. Pour un outil aussi complet, vous devriez trouver le prix plus que raisonnable. De plus, de nombreux produits SolarWinds s’intègrent bien ensemble, ce qui vous permet de continuer à développer vos capacités informatiques en aval.

-

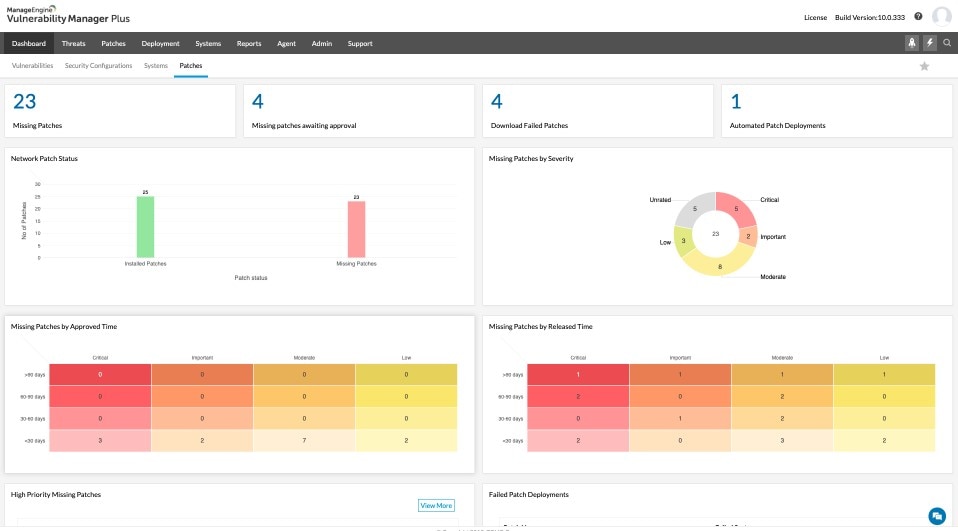

ManageEngine Vulnerability Manager Plus

Le logiciel VM de ManageEngine permet d’obtenir des informations importantes grâce à ses fonctions d’évaluation des vulnérabilités. Recherchez les vulnérabilités des appareils, des systèmes Windows et de certaines applications tierces, et obtenez un classement instantané de leur ancienneté et de leur gravité. ManageEngine Vulnerability Manager Plus utilise une stratégie basée sur les anomalies pour attraper les problèmes de sécurité, plutôt que l’approche par base de données.

L’outil offre un bel éventail de capacités. En plus de vous aider à gérer votre logiciel antivirus pour vous assurer qu’il est à jour, il vous permet d’identifier les logiciels présentant des risques de sécurité, les ports utilisés à des fins suspectes et les problèmes de configuration.

Il existe quelques outils de gestion intégrés à la plateforme ManageEngine, notamment le déploiement de la configuration et la gestion des correctifs. Vous pouvez également attraper les vulnérabilités de type zero-day et utiliser des scripts préconstruits pour les atténuer. Malgré ses nombreuses fonctionnalités, ce logiciel est généralement simple à utiliser, bien qu’il puisse être trop compliqué pour les petits environnements. Il est gratuit pour une utilisation sur un maximum de 25 ordinateurs.

-

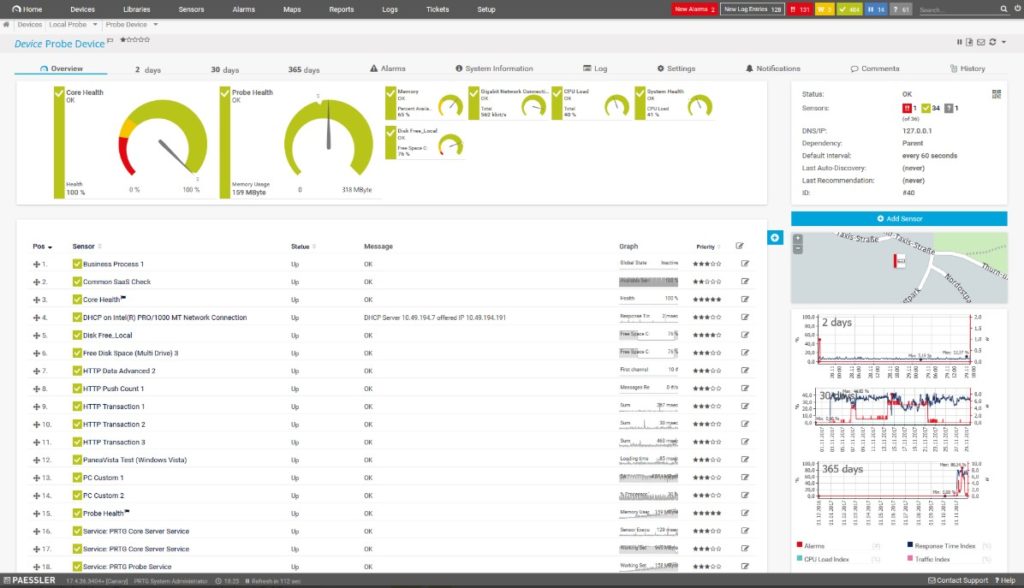

Paessler PRTG

Cet outil assure une surveillance approfondie de l’infrastructure, permettant aux administrateurs de faire le point sur le réseau, les applications, les serveurs, etc. La plateforme peut suivre les changements d’état des appareils et vous alerter de tout changement significatif, car l’activité inhabituelle peut indiquer une intrusion. Elle peut utiliser le reniflage de paquets pour analyser les données des pièges SNMP et l’activité des ports, également.

PRTG est purement un outil de surveillance, ce qui signifie qu’il ne fournit pas d’assistance automatisée pour la gestion ou la résolution. Gratuit pour 100 capteurs ou moins, il offre également un essai gratuit de 30 jours avec un nombre illimité de capteurs, ce qui vous permet d’essayer toutes les capacités de l’outil.

-

BeyondTrust Retina Network Security Scanner

L’outil BeyondTrust Retina peut scanner à travers votre réseau, vos services web, vos conteneurs, vos bases de données, vos environnements virtuels et même vos appareils IoT. Sa compatibilité IoT intégrée et ses audits ne sont pas présents dans tous les outils de scanner existants, c’est donc une excellente option si vous devez gérer un ensemble de dispositifs. En même temps, il est conçu pour scanner sans affecter la disponibilité ou les performances. Ce programme compare les menaces à une base de données de vulnérabilités plutôt que de s’appuyer sur la détection des anomalies.

Retina est axé sur la surveillance, plutôt que sur la gestion de la sécurité. Ainsi, bien qu’il soit utile et facile à utiliser pour comprendre votre environnement de sécurité, vous devriez intégrer la plateforme à l’outil plus coûteux Enterprise Vulnerability Management pour une plus grande couverture.

-

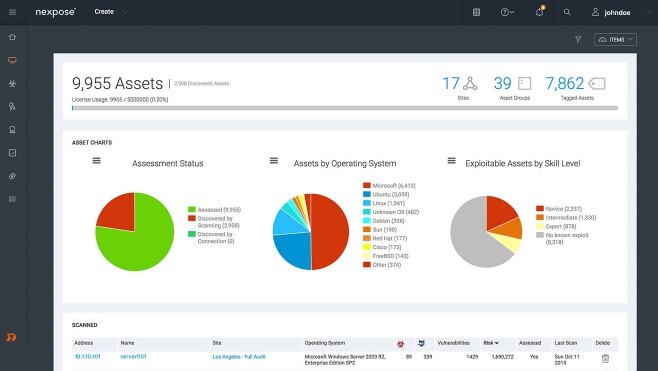

Rapid7 Nexpose

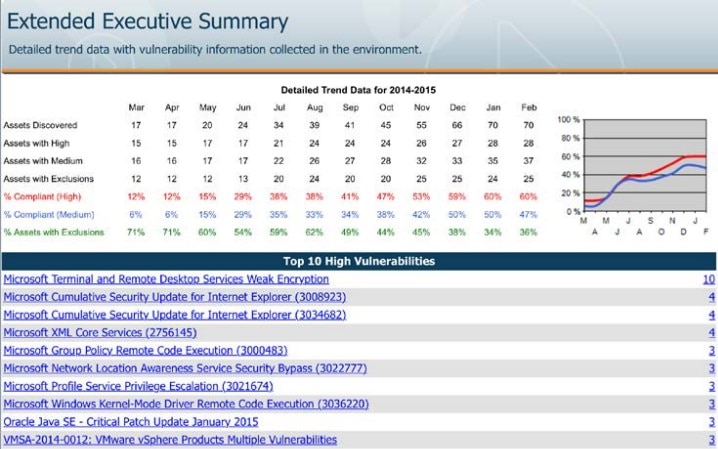

C’est un outil utile de gestion des vulnérabilités sur site offrant un point de départ décent pour l’analyse de la sécurité. Nexpose adopte une approche unique pour évaluer les risques, en utilisant un score de risque de 1-1000 plutôt qu’une échelle haute-moyenne-faible ou 1-10. Cette évaluation détaillée tient compte de l’ancienneté des vulnérabilités et de l’utilisation de kits d’exploitation. Certains utilisateurs apprécient cette approche, d’autres la trouvent excessive. Nexpose fournit également des instructions étape par étape pour comparer vos systèmes aux normes de la politique commune, ce qui permet de garantir la conformité. Bien qu’il n’offre pas nécessairement toutes les fonctionnalités dont vous aurez besoin pour une stratégie de gestion, il dispose d’une API ouverte, qui vous permet d’intégrer ses données à d’autres outils.

-

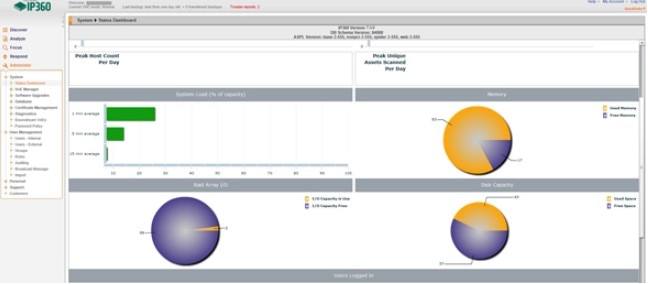

Tripwire IP360

Tripwire IP360 est un logiciel d’analyse de la vulnérabilité des réseaux Internet de niveau entreprise permettant non seulement de scanner tous les appareils et programmes sur les réseaux, y compris les environnements sur site, dans le cloud et les conteneurs, mais aussi de localiser des agents non détectés auparavant. Cet outil permet d’automatiser la manière dont les administrateurs traitent les vulnérabilités, en classant les risques par impact, ancienneté et facilité d’exploitation. Et, comme Nexpose, il dispose d’une API ouverte, ce qui vous permet d’intégrer ces fonctions de gestion des vulnérabilités à d’autres solutions de gestion. Sinon, IP360 est un scanner de vulnérabilités standard.

-

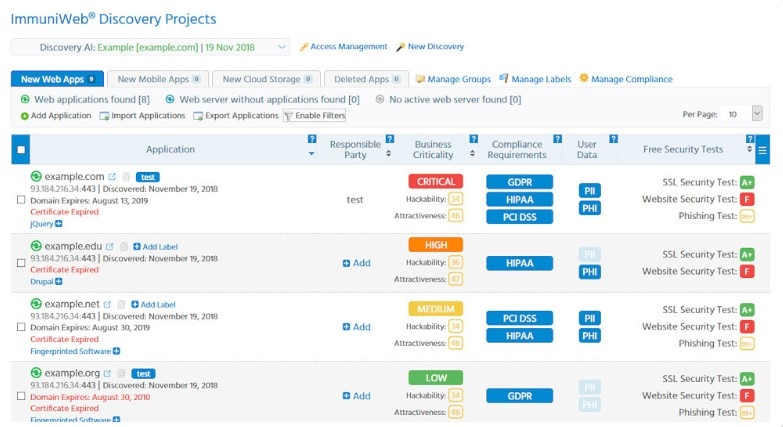

ImmuniWeb

ImmuniWeb est une plateforme basée sur l’IA offrant plusieurs outils d’analyse des vulnérabilités, comme ImmuniWeb Continuous pour effectuer des tests de pénétration afin d’attraper les menaces de sécurité et ImmuniWeb Discovery pour détecter et fournir des scores de piratabilité en fonction de vos actifs. Elle utilise des capacités d’apprentissage automatique pour détecter rapidement les risques, et est censée ne renvoyer aucun faux positif. L’outil comporte également un élément d’intelligence humaine : des testeurs de pénétration humains travaillent en coulisse pour garantir la précision. Bien que trop coûteux et spécifique pour la plupart des organisations, ImmuniWeb peut être une option pour certaines équipes DevOps.

-

Netsparker

Si vous recherchez spécifiquement la sécurité des applications Web, cela pourrait être un bon choix. Netsparker offre une technologie propriétaire de balayage basée sur la preuve, qui fonctionne pour éliminer les faux positifs – un avantage majeur lorsque vous élargissez votre champ d’application. En outre, Netsparker est conçu pour s’intégrer à d’autres systèmes de gestion, afin d’aider à automatiser le flux des vulnérabilités. Cet outil d’évaluation de la vulnérabilité d’Internet est axé sur l’automatisation et la précision ; vous pouvez consulter la démo pour voir si cela est vrai. Il est utilisé par certains clients importants, notamment le ministère américain de la Sécurité intérieure.

-

Acunetix

Il s’agit d’un autre scanner de sécurité de site Web, plutôt qu’un scanner de réseau. Acunetix vante sa capacité à détecter plus de 4 500 vulnérabilités dans des applications personnalisées, commerciales et open-source, avec un faible taux de faux positifs. Outre la visibilité au niveau de la ligne de code et les rapports détaillés qui vous permettent de remédier plus facilement aux problèmes de sécurité, Acunetix vous offre la possibilité de configurer votre flux de travail selon vos besoins au sein d’une plate-forme visuelle attrayante. Pour les équipes qui gèrent des sites Web, ce type d’outil flexible peut être une bouée de sauvetage.

-

Intruder

Ce scanner de vulnérabilité basé sur le cloud adopte une approche rationalisée de la détection des risques. Intruder vérifie les configurations, détecte les bogues dans les applications Web, attrape les correctifs manquants et tente de réduire le taux de faux positifs. Vous pouvez vous connecter à votre fournisseur de cloud computing pour inclure les IP externes et les noms d’hôtes DNS dans vos analyses. Certaines équipes apprécieront la possibilité de recevoir des notifications sur Slack, Jira et par courriel. D’autres trouveront l’outil un peu trop simpliste pour une utilisation approfondie, mais le prix le rend abordable.

Retour en haut

5 Meilleurs scanners de vulnérabilité gratuits

-

Wireshark

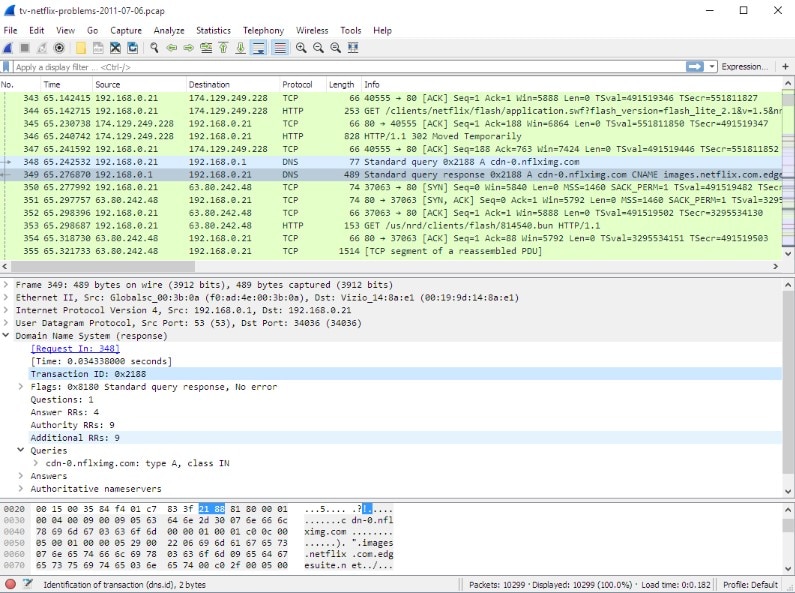

Cet analyseur de protocole réseau open-source bien connu aide à certaines tâches d’analyse de vulnérabilité. Le scanner de vulnérabilité gratuit Wireshark s’appuie sur le reniflage de paquets pour comprendre le trafic réseau, ce qui aide les administrateurs à concevoir des contre-mesures efficaces. S’il détecte un trafic inquiétant, il peut aider à déterminer s’il s’agit d’une attaque ou d’une erreur, à catégoriser l’attaque et même à mettre en place des règles pour protéger le réseau. Avec ces capacités, Wireshark est absolument un outil puissant. Cependant, comme beaucoup de logiciels open-source, il n’est pas nécessairement facile à utiliser – soyez prêt à configurer et à gérer soigneusement cette plateforme pour répondre à vos besoins.

-

Nmap

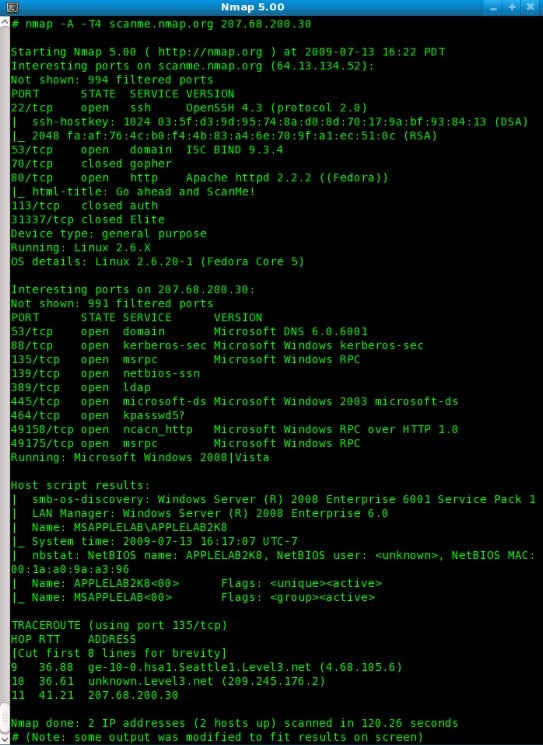

Nmap est un outil open-source classique utilisé par de nombreux administrateurs réseau pour la gestion manuelle de base des vulnérabilités. Ce scanner de vulnérabilité gratuit envoie essentiellement des paquets et lit les réponses pour découvrir les hôtes et les services sur le réseau. Il peut s’agir de la découverte d’hôtes par des requêtes TCP/ICMP, de l’analyse de ports, de la détection de versions et de la détection de systèmes d’exploitation. Pour les administrateurs qui sont à l’aise avec la création de scripts, l’outil permet également une détection avancée des vulnérabilités. Nmap doit être utilisé en ligne de commande par des experts et n’offre pas d’affichage intuitif pour lancer facilement des scans ou interpréter les résultats. Bien que cela en fasse un outil adapté à certains professionnels, la plupart des administrateurs souhaiteront une approche plus rationalisée de l’analyse des vulnérabilités.

-

OpenVAS

L’Open Vulnerability Assessment System (OpenVAS) est un cadre logiciel de plusieurs services pour la gestion des vulnérabilités. C’est un outil gratuit et open-source maintenu par Greenbone Networks depuis 2009. Conçu pour être un scanner tout-en-un, il fonctionne à partir d’un flux de sécurité de plus de 50 000 tests de vulnérabilité, mis à jour quotidiennement. Conçu spécifiquement pour fonctionner dans un environnement Linux, ce scanner de vulnérabilités gratuit est une bonne option pour les utilisateurs expérimentés qui souhaitent effectuer des analyses de cibles ou des tests de pénétration. Son installation et son utilisation nécessitent une courbe d’apprentissage importante. C’est pourquoi il n’est pas l’outil idéal pour la plupart des administrateurs de réseau. Greenbone propose également un produit payant avec des mises à jour plus régulières, des garanties de service et un support client.

-

Qualys Community Edition

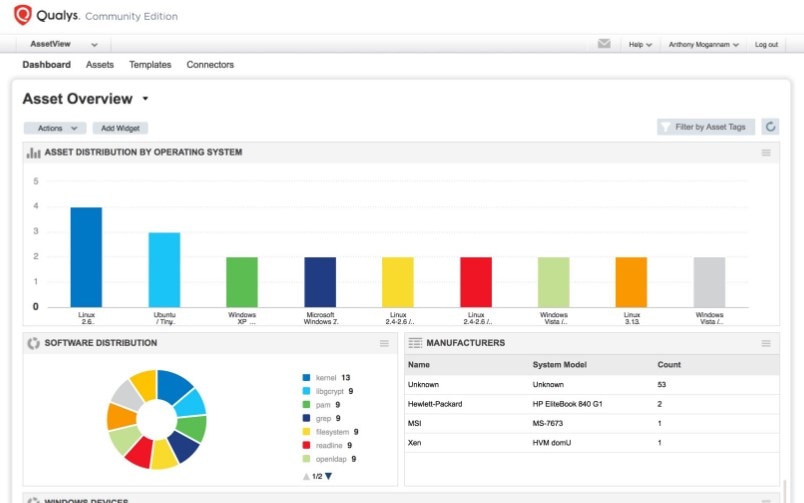

Ce service gratuit, basé sur le cloud, remplace l’ancien outil Qualys FreeScan. L’édition Community fournit une version allégée de la plateforme cloud Qualys appropriée aux petites organisations, puisqu’elle offre une analyse illimitée pour 16 actifs internes, trois actifs externes et une URL. Elle est dotée de nombreuses fonctionnalités de l’outil complet, car la plateforme s’appuie sur des informations provenant de plus de trois milliards de scans annuels de vulnérabilité. L’un des avantages de Qualys Community Edition est la possibilité d’effectuer des recherches dans les résultats des analyses et de créer des rapports flexibles. De plus, l’interface est attrayante à utiliser.

-

Burp Suite Community Edition

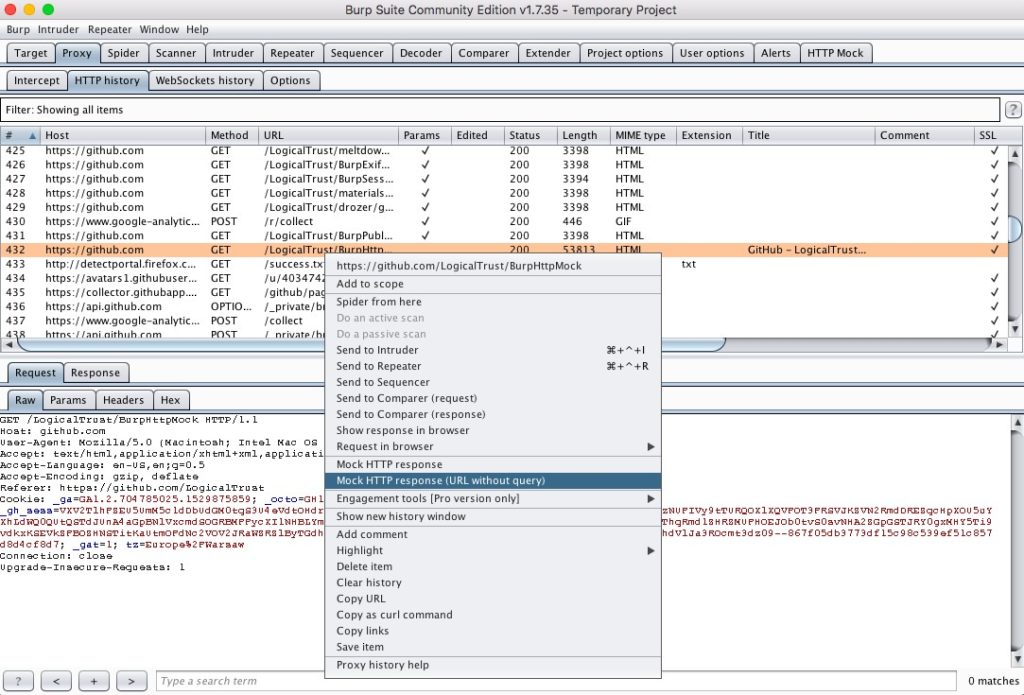

Cette version gratuite d’un outil d’évaluation des vulnérabilités sur Internet est également disponible aux niveaux Entreprise et Professionnel. Pour les administrateurs qui souhaitent un contrôle manuel plus poussé de leur analyse des vulnérabilités sur le Web, Burp Suite Community Edition est un concurrent de poids. Vous pouvez gérer (intercepter et modifier) les demandes et les réponses, annoter les éléments, et même utiliser des règles de correspondance et de remplacement pour appliquer des modifications personnalisées. Vous bénéficiez également d’un contrôle granulaire sur les règles, ainsi que de la possibilité d’obtenir un aperçu de la carte du site, d’afficher certains graphiques d’analyse statistique et d’accéder à des extensions gratuites de la communauté des utilisateurs. Fondamentalement, si vous êtes intéressé à construire l’outil dont vous avez besoin pour l’analyse du Web, Burp est une option puissante et gratuite.

Retour en haut

Les problèmes avec la surveillance des vulnérabilités

Les outils d’analyse des vulnérabilités sont utiles, mais il est important de savoir que l’exécution de ces programmes a le potentiel de causer des problèmes sur votre réseau. Par exemple, les scanners s’immiscent dans le code d’exécution des appareils cibles, ce qui peut entraîner des erreurs ou des redémarrages. Sur certains réseaux, les scanners consomment de la bande passante et peuvent causer des problèmes de performance générale. C’est pourquoi les administrateurs peuvent préférer exécuter des scans en dehors des heures de travail afin de minimiser l’impact sur les employés. En fait, certains scanners sont conçus pour minimiser cet impact. Par exemple, certains programmes intègrent des agents de point de terminaison pour pousser les informations vers la plateforme, plutôt que de permettre à la plateforme de tirer des informations pendant l’analyse programmée.

Une autre option consiste à utiliser l’analyse adaptative, qui détecte les changements sur le réseau, comme un périphérique ajouté et analyse ce nouveau système immédiatement. Cela permet un balayage par morceaux plutôt qu’un balayage complet plus lent.

Bien qu’il existe de nombreux types d’outils logiciels de sécurité sur le marché, l’utilisation d’un logiciel de balayage des vulnérabilités est une première étape essentielle pour protéger votre réseau tout en soulageant certaines des charges manuelles de VM. Jetez un coup d’œil à un outil tel que Network Configuration Manager comme solution tout-en-un pour gagner du temps et mieux gérer votre stratégie de détection des vulnérabilités.

Les logiciels de détection des vulnérabilités sont des outils de gestion de la sécurité.