Tutte le aziende hanno bisogno di un modo per rilevare le vulnerabilità sulle loro reti. Questo è particolarmente vero per le aziende più grandi e quelle con dati sensibili: banche, governo, finanza, legge, assistenza sanitaria e istruzione sono tutti settori in cui la salvaguardia dei dati di rete e delle infrastrutture è fondamentale. Ma anche le aziende più piccole devono garantire che le loro informazioni siano sicure, senza investire tutto il loro tempo e le loro risorse IT in questo compito. È qui che entrano in gioco gli strumenti di gestione automatica delle vulnerabilità (VM).

Quindi, quali sono i migliori scanner di vulnerabilità sul mercato oggi? In questo articolo, esamino i migliori scanner di vulnerabilità, sia a pagamento che gratuiti. Spoiler alert: Network Configuration Manager si distingue come la mia scelta per il miglior strumento complessivo, in quanto offre non solo importanti intuizioni di monitoraggio, ma anche un modo per risolvere i problemi di configurazione rapidamente attraverso i dispositivi di massa. La mia scelta migliore per uno scanner di vulnerabilità gratuito è Wireshark, un’opzione ben nota e popolare, per una buona ragione.

Comunque si scelga di investire le proprie risorse, una comprensione fondamentale della gestione della vulnerabilità della rete è la chiave. Questo articolo delinea anche le basi della gestione delle vulnerabilità che ogni professionista IT deve conoscere in modo da ottenere i maggiori benefici dal vostro strumento di scansione.

Fondamenti di gestione delle vulnerabilità

Cause comuni di vulnerabilità di sicurezza

Identificare i rischi di vulnerabilità

Tecniche di gestione delle vulnerabilità

Tipi di scanner di vulnerabilità

Cosa fanno gli scanner di vulnerabilità?

Migliori strumenti a pagamento

Migliori strumenti gratuiti

Problemi di monitoraggio delle vulnerabilità

Le basi della gestione delle vulnerabilità

Sai se la tua infrastruttura IT è protetta? Anche se gli utenti finali possono attualmente accedere ai loro file e la tua connettività di rete sembra a posto, non puoi dare per scontato la sicurezza della tua rete. Ogni rete ha qualche falla nella sicurezza che attori cattivi o malware potrebbero sfruttare. L’obiettivo è quello di ridurre al minimo queste vulnerabilità il più possibile, che è un compito continuo, considerando che la vostra rete è costantemente utilizzata e cambiata mentre le minacce alla sicurezza si evolvono continuamente.

La gestione della vulnerabilità ha molti componenti. Si potrebbe pensare che l’installazione di un software antivirus, per esempio, sia sufficiente, quando in realtà, si tende a lasciare il controllo dei danni. È importante prendere misure preventive per prevenire i problemi di sicurezza in primo luogo. Gli strumenti di scansione delle vulnerabilità possono fare la differenza.

In sostanza, il software di scansione delle vulnerabilità può aiutare gli amministratori della sicurezza IT nei seguenti compiti.

- Identificare le vulnerabilità – Gli amministratori devono essere in grado di identificare le falle di sicurezza nella loro rete, attraverso le stazioni di lavoro, i server, i firewall e altro. Ci vuole un software automatizzato per catturare il maggior numero possibile di queste vulnerabilità. Mentre gli uffici molto piccoli che hanno risorse IT robuste possono essere tentati di gestire la sicurezza della rete manualmente, le aziende di qualsiasi dimensione beneficeranno dell’assistenza per risparmiare tempo fornita da uno strumento automatizzato.

- Valutare i rischi – Non tutte le vulnerabilità sono ugualmente urgenti. Gli strumenti di scansione possono classificare e categorizzare le vulnerabilità per aiutare gli amministratori a dare priorità ai problemi più preoccupanti.

- Affrontare i problemi – Una volta identificati i rischi prioritari, affrontarli può essere un compito arduo. Lo strumento giusto può aiutare ad automatizzare il processo di provisioning dei dispositivi.

- Segnalazione delle lacune di sicurezza – Anche dopo che le vulnerabilità sono state affrontate, è ancora importante per gli amministratori mostrare la conformità alle normative pertinenti. Il software di scansione può facilitare la creazione di report sullo stato di sicurezza di una rete.

Back to Top

Che cosa provoca le vulnerabilità di sicurezza?

Ci sono innumerevoli modi in cui i malintenzionati possono compromettere una rete e rubare dati. Detto questo, ci sono vulnerabilità di sicurezza comuni a cui fare attenzione. Non tutti gli strumenti di scansione della rete affronteranno tutte queste preoccupazioni, ma dovreste cercare un software che vi aiuti a dare priorità ad alcune o tutte le seguenti minacce.

- Struttura della rete – Troppe reti aziendali sono essenzialmente “aperte”, il che significa che una volta che un utente non autorizzato ottiene accesso, ha accesso a tutte le parti della rete. Questa vulnerabilità può essere prevenuta con una migliore segmentazione della rete e la gestione dei privilegi dei gruppi di utenti.

- Dispositivi sconosciuti – Le risorse non identificate o non gestite sulla rete non sono mai una buona notizia. È importante assicurarsi che solo i dispositivi approvati abbiano accesso alle porte.

- Abuso di account – Sfortunatamente, gli addetti ai lavori a volte abusano dei loro privilegi, causando perdite intenzionali o involontarie di informazioni sensibili, o la configurazione errata di programmi, causando ulteriori falle nella sicurezza. Inoltre, gli amministratori potrebbero consentire credenziali predefinite, lasciare utenti o gruppi inutilizzati nel sistema, o assegnare privilegi errati, tutte cose che rappresentano un rischio per la sicurezza.

- Errori di configurazione web – Per garantire la sicurezza delle applicazioni web, è necessario prestare attenzione a problemi come attacchi denial-of-service distribuiti, configurazioni errate HTTP, certificati SSL/TLS scaduti e codice insicuro.

- Configurazioni delle funzioni di sicurezza – Come si gestiscono le impostazioni di sicurezza e le infrastrutture potrebbe aprire rischi. Per evitare le vulnerabilità, fate attenzione alle configurazioni errate del firewall o del sistema operativo.

- Applicazioni di terze parti – C’è un motivo per cui nessuno usa più Java. Troppe applicazioni di terze parti aprono falle di sicurezza, sia a causa di come sono costruite o di come vengono scaricate e implementate. Oltre ad evitare queste applicazioni, fate attenzione ai download sospetti, al software insicuro per la condivisione del desktop remoto e al software vicino alla fine della sua vita.

- Aggiornamenti mancanti – Una delle principali cause di problemi di sicurezza sulle reti è costituita da errori di base nella configurazione del software e del firmware o casi in cui i livelli di configurazione non sono uniformi in tutta la rete. Allo stesso modo, è fin troppo facile rimanere indietro nell’aggiornamento e nelle patch di dispositivi e programmi, anche se le patch sono disponibili. Gli hacker possono sfruttare rapidamente queste lacune.

Back to Top

Valutazione dei rischi delle vulnerabilità

Gli scanner di vulnerabilità spesso producono una lunga lista di fattori di rischio, e gli amministratori raramente sono in grado di risolvere tutti i rischi identificati immediatamente ed efficacemente: semplicemente richiedono troppe risorse per valutare e affrontare ogni singolo elemento. Molti strumenti automatizzati forniscono classifiche dei rischi, da alto a basso, calcolate utilizzando fattori come la durata del rischio nel sistema e se l’impatto sul sistema sarebbe maggiore o minore.

Tuttavia, gli amministratori dovrebbero comunque essere preparati a valutare i rischi da soli, se necessario, e capire il ragionamento dietro le valutazioni delle minacce in modo da poter intraprendere azioni deliberate in risposta. Gli amministratori dovrebbero prima identificare le vulnerabilità più critiche e dare priorità a questi elementi. Per ogni elemento, considerare: se un cattivo attore sfruttasse questa lacuna di sicurezza, quale sarebbe l’impatto? I dati sensibili sono a rischio? Questa falla di sicurezza apre una grande parte della rete agli hacker o una sezione limitata?

Vuoi anche considerare la probabilità che un cattivo attore sfrutti una falla di sicurezza: mentre la rete interna e l’accesso fisico sono vulnerabili alle azioni dei dipendenti, le falle della rete esterna lasciano i dati della tua azienda aperti al mondo, il che è considerevolmente più pericoloso. Inoltre, ricontrollate le vulnerabilità per assicurarvi che non siano falsi positivi: non c’è bisogno di spendere risorse per un problema inesistente.

Lo scopo della valutazione delle lacune di sicurezza è quello di dare priorità alle vulnerabilità che richiedono un’attenzione urgente. Pochi team IT hanno tempo e risorse illimitate per affrontare ogni singolo elemento che attraversa il loro percorso. In realtà, dovrete concentrarvi prima sulle voci più importanti, possibilmente con l’assistenza automatica del vostro software di sicurezza.

Back to Top

Top Vulnerability Management Techniques

La scansione delle vulnerabilità è una tecnica cruciale per prevenire violazioni della sicurezza nella vostra rete. Inoltre, si sovrappone ad altre tecniche di gestione delle vulnerabilità che possono fornire informazioni critiche sulla rete:

- Penetration testing – Chiamato anche pen testing, questa pratica consiste essenzialmente nel violare il proprio sistema prima che lo faccia qualcun altro. Si sta eticamente esaminando la propria superficie di attacco (o assumendo qualcun altro per farlo) attraverso il tentativo di penetrare e “rubare” i dati. Questo può essere un modo molto efficace per identificare le lacune di sicurezza, anche se richiede molto tempo e potenzialmente è costoso, rendendo i test manuali regolari un’opzione praticabile solo per le aziende più grandi e ben finanziate.

- Simulazione di violazioni e attacchi – Questo è simile al pen testing ma è continuo, automatizzato e quantificabile. Essenzialmente, consente di garantire che le misure di sicurezza siano efficaci sottoponendole a test e convalide regolari. Gli strumenti che intraprendono la simulazione di violazioni e attacchi sono più recenti sul mercato e funzionano in modo diverso dagli strumenti di scansione delle vulnerabilità – per esempio, sono gestiti da team esterni, quindi dovete essere sicuri di fidarvi del fornitore. A causa dell’enfasi degli strumenti sulla precisione, possono risultare in esposizioni di dati sensibili, così come impatti sulle prestazioni.

- Monitoraggio antivirus – Il software antivirus è popolare, ma ha un approccio limitato per proteggere la rete. Si concentra sulla cattura e la rimozione del malware all’interno della rete, mentre idealmente impedisce che entri nella rete in primo luogo. Questi strumenti antivirus hanno meno a che fare con la gestione delle lacune di sicurezza della rete che con l’affrontare minacce specifiche, come ransomware, spyware, Trojan e simili.

- Scansione delle applicazioni web – Le reti interne non sono le uniche entità che hanno bisogno di protezione. Gli strumenti di scansione delle applicazioni web cercano le vulnerabilità all’interno delle applicazioni web, simulando attacchi o analizzando il codice back-end. Possono catturare cross-site scripting, SQL injection, path traversal, configurazioni insicure e altro. Questi strumenti funzionano su un principio simile a quello degli scanner di vulnerabilità.

- Gestione della configurazione – Anche se molti amministratori sono preoccupati per gli attacchi zero-day, le prove suggeriscono che le configurazioni errate e le patch mancanti sono i principali punti deboli per gli hack dannosi. Molti amministratori lasciano questo tipo di rischi aperti per mesi o anni senza riconoscerli o porvi rimedio, anche se le correzioni sono disponibili. La scansione e la correzione di questi errori aiuta a garantire la coerenza tra i sistemi, anche quando le risorse cambiano. Queste misure possono anche essere cruciali per la conformità.

Tipi di scansione e rilevamento delle vulnerabilità

Gli amministratori che pianificano la loro strategia di scansione delle vulnerabilità hanno più approcci a loro disposizione. In effetti, si potrebbe desiderare di provare una varietà di tipi di scansione come parte della gestione generale della sicurezza, in quanto testare il sistema da diverse angolazioni può aiutare a coprire tutte le basi. Come indicato di seguito, due distinzioni chiave riguardano la posizione (interna o esterna) e la portata (completa o limitata) della scansione.

- Interno vs. Esterno – Con una scansione della rete interna, vorrete eseguire il rilevamento delle minacce sulla intranet locale, che vi aiuterà a capire le falle della sicurezza dall’interno. Allo stesso modo, gli amministratori dovrebbero testare la loro rete come utente loggato per determinare quali vulnerabilità sarebbero accessibili agli utenti fidati o agli utenti che hanno ottenuto l’accesso alla rete.

D’altra parte, ci sono vantaggi nell’eseguire una scansione esterna, avvicinandosi alla valutazione da Internet più ampia, poiché molte minacce derivano da hack esterni intenzionali e/o automatici. Allo stesso modo, è importante scansionare la rete come potrebbe fare un intruso, per capire quali dati potrebbero cadere nelle mani di chi non ha un accesso di fiducia alla rete. - Completo vs. Limitato – Una scansione completa tiene conto di quasi ogni tipo di dispositivo gestito in rete, compresi server, desktop, macchine virtuali, computer portatili, telefoni cellulari, stampanti, contenitori, firewall e switch. Questo significa scansionare i sistemi operativi, il software installato, le porte aperte e le informazioni sugli account utente. Inoltre, la scansione potrebbe identificare dispositivi non autorizzati. Idealmente, con una scansione completa, nessun rischio viene trascurato.

Tuttavia, queste scansioni possono consumare larghezza di banda e possono essere poco pratiche da eseguire spesso. Le scansioni limitate si concentrano su particolari dispositivi, come workstation o software, per rivelare un quadro di sicurezza più specifico.

Torna in cima

Cosa fanno gli strumenti di rilevamento e scansione delle vulnerabilità?

Con così tante minacce potenziali che spuntano sulle reti e sulle applicazioni web, il rilevamento delle vulnerabilità è un compito importante per gli amministratori IT. Ciò significa utilizzare strumenti di scansione delle vulnerabilità o programmi software simili per rilevare le minacce e gestire la sicurezza sui dispositivi gestiti e sulle app. Qualsiasi tipo di scanner di vulnerabilità di rete scegliate, cercate uno strumento che svolga alcune o tutte le seguenti funzioni, a seconda delle vostre esigenze:

- Rilevamento delle debolezze – Il primo passo della scansione delle vulnerabilità è quello di rilevare le debolezze del sistema nella rete. Questo potrebbe significare l’utilizzo di uno strumento per cercare di catturare e anche sfruttare le lacune di sicurezza mentre si analizza la superficie di attacco. Tentare di violare la propria rete è una misura proattiva per garantire la sicurezza. Alcuni strumenti di rilevamento delle vulnerabilità sono più mirati e lavorano per identificare le patch software mancanti o gli aggiornamenti del firmware.

- Classificazione delle vulnerabilità – Il secondo passo è quello di classificare le vulnerabilità, per dare priorità agli elementi di azione per gli amministratori. Le vulnerabilità potrebbero includere anomalie dei pacchetti, aggiornamenti mancanti, errori di script e molto altro, e le minacce sono in genere classificate in base a una combinazione di età e livello di rischio calcolato. Molti strumenti confrontano i problemi di sicurezza che scoprono con i database aggiornati dei rischi di vulnerabilità noti, tra cui il National Vulnerability Database e Common Vulnerabilities and Exposures.

- Implementazione delle contromisure – Non tutti gli strumenti di sicurezza identificano i problemi e danno agli amministratori un modo per affrontarli automaticamente. Alcuni strumenti VM sono focalizzati esclusivamente sul monitoraggio, lasciando agli amministratori il compito di fare il passo successivo. Ma alcuni sono costruiti per affrontare i problemi dei dispositivi, come gli errori di configurazione, raggiungendo potenzialmente molti dispositivi contemporaneamente per risparmiare agli amministratori ore di lavoro. Questi tipi di risposte automatiche possono essere incredibilmente utili per mitigare i rischi in reti di grandi dimensioni.

Torna in cima

10 migliori strumenti a pagamento per la scansione e il rilevamento delle vulnerabilità

-

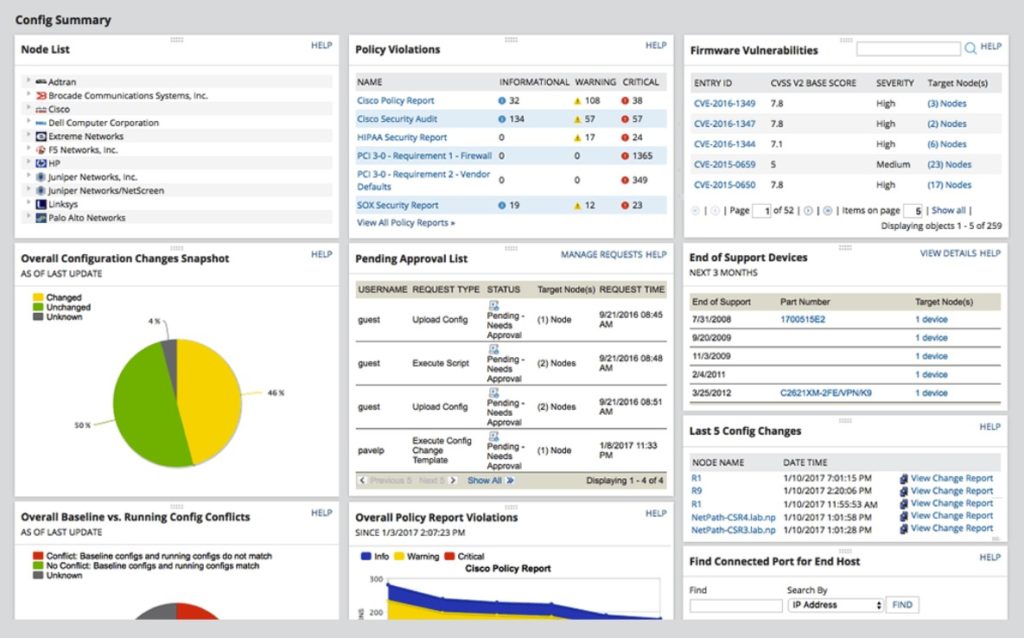

Network Configuration Manager

Se stai cercando di fare un cambiamento concreto alla tua rete per aiutare a prevenire violazioni della sicurezza, ti consiglio SolarWinds® Network Configuration Manager (NCM). Anche se non è quello che alcuni potrebbero classificare come uno strumento di “scansione” tradizionale, NCM fa un ottimo lavoro nel rilevare automaticamente i problemi di configurazione nei dispositivi di rete multi-vendor e può distribuire rapidamente le correzioni del firmware a decine o centinaia di dispositivi in una volta sola.

NCM consente di gestire facilmente le impostazioni dei dispositivi note per creare vulnerabilità; è anche possibile creare i propri script di riparazione per mantenere i dispositivi conformi. Poiché gli errori di configurazione e le patch mancanti sono potenzialmente le maggiori fonti di violazioni della sicurezza, questo è un modo efficace per prevenire gli attacchi e, a mio parere, è una parte necessaria di qualsiasi strategia di gestione delle vulnerabilità.

NCM offre i vantaggi più importanti degli scanner di vulnerabilità. Per esempio, si integra con il National Vulnerability Database e il database Common Vulnerabilities and Exposures, in modo da poter vedere quali vulnerabilità del firmware Cisco sono una priorità assoluta per la sicurezza. Vi aiuta anche a risparmiare tempo e risorse amministrative attraverso la gestione automatizzata del firewall e la comprensione di quando i dispositivi vengono aggiunti o si avvicinano alla fine della vita utile. Inoltre, NCM offre solide funzioni di reporting per una gestione efficace delle vulnerabilità. Con questo strumento, otterrete un inventario completo della rete, la contabilità delle modifiche di configurazione, la comprensione dello stato attuale di conformità e altri rapporti per aiutarvi a pianificare in anticipo la sicurezza.

Potete provarlo scaricando una prova gratuita di 30 giorni, completa e senza obblighi, per vedere come NCM funziona per voi. Per uno strumento così completo, dovreste trovare il prezzo più che ragionevole. Inoltre, molti prodotti SolarWinds si integrano bene insieme, in modo da poter continuare a costruire le vostre capacità IT lungo la linea.

-

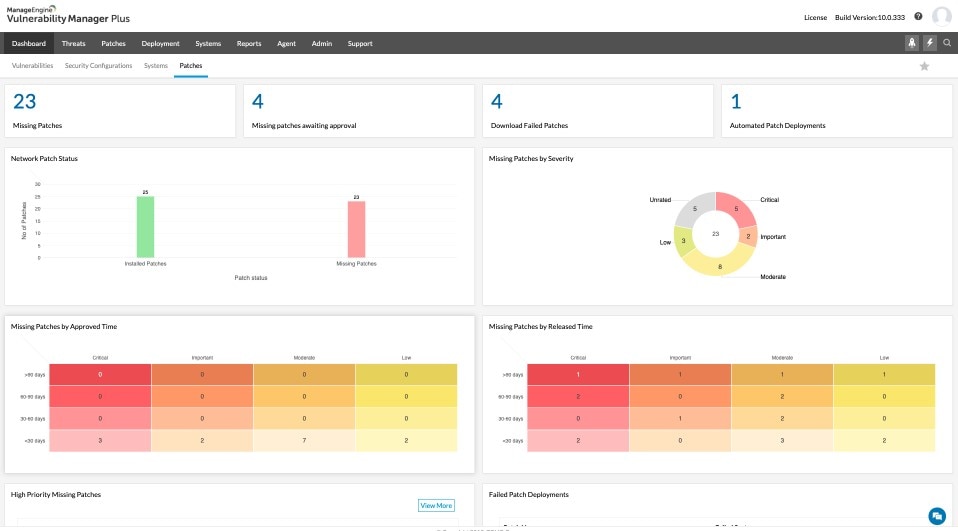

ManageEngine Vulnerability Manager Plus

ManageEngine VM software consente alcune importanti intuizioni con le sue funzioni di valutazione della vulnerabilità. Eseguite la scansione delle vulnerabilità nei dispositivi, nei sistemi Windows e in alcune applicazioni di terze parti, e ottenete una classifica istantanea della loro età e gravità. ManageEngine Vulnerability Manager Plus utilizza una strategia basata sulle anomalie per catturare i problemi di sicurezza, piuttosto che l’approccio del database.

Lo strumento fornisce una bella gamma di funzionalità. Oltre ad aiutarvi a gestire il vostro software antivirus per assicurarvi che sia aggiornato, vi permette di identificare il software che presenta rischi per la sicurezza, le porte utilizzate per scopi sospetti e i problemi di configurazione.

Ci sono alcuni strumenti di gestione incorporati nella piattaforma ManageEngine, tra cui la distribuzione della configurazione e la gestione delle patch. È anche possibile catturare le vulnerabilità zero-day e utilizzare script precostituiti per mitigarle. Nonostante le sue molte caratteristiche, questo software è generalmente semplice da usare, anche se potrebbe essere troppo complicato per gli ambienti più piccoli. E’ gratuito fino a 25 computer.

-

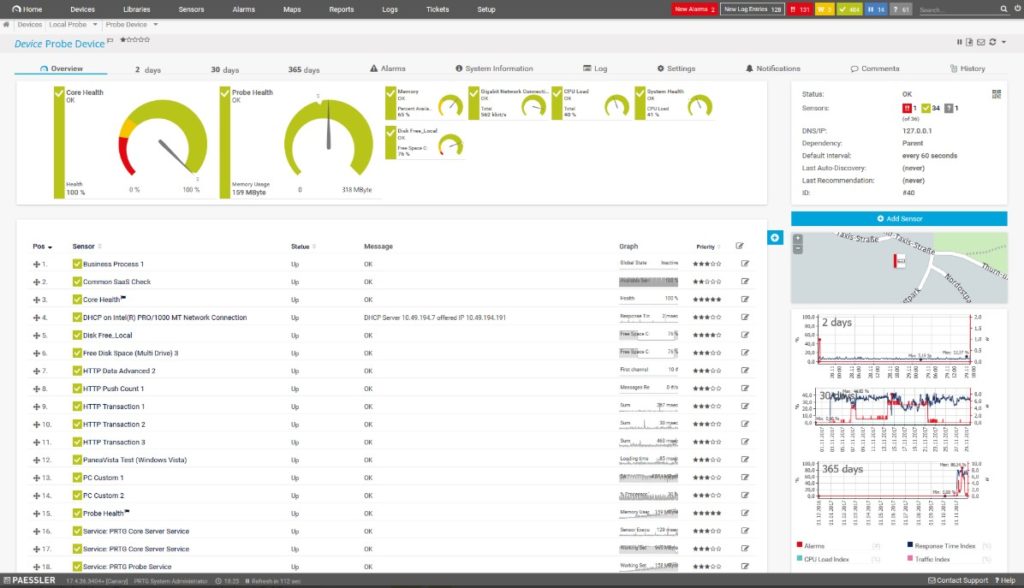

Paessler PRTG

Questo strumento fornisce un monitoraggio completo dell’infrastruttura, permettendo agli amministratori di fare il punto su rete, applicazioni, server e altro. La piattaforma può tracciare i cambiamenti di stato dei dispositivi e avvertire l’utente di eventuali cambiamenti significativi, in quanto l’attività insolita può indicare un’intrusione. Può anche utilizzare lo sniffing dei pacchetti per analizzare i dati SNMP trap e l’attività delle porte.

PRTG è puramente uno strumento di monitoraggio, il che significa che non fornisce assistenza automatica per la gestione o la risoluzione. Gratuito per 100 o meno sensori, offre anche una prova gratuita di 30 giorni con sensori illimitati, permettendovi di provare tutte le capacità dello strumento.

-

BeyondTrust Retina Network Security Scanner

Lo strumento BeyondTrust Retina può eseguire la scansione della rete, dei servizi web, dei container, dei database, degli ambienti virtuali e persino dei dispositivi IoT. La sua compatibilità IoT integrata e le verifiche non si trovano in tutti gli strumenti di scansione là fuori, quindi questa è una grande opzione se avete bisogno di gestire una serie di dispositivi. Allo stesso tempo, è progettato per eseguire la scansione senza influenzare la disponibilità o le prestazioni. Questo programma confronta le minacce con un database di vulnerabilità piuttosto che fare affidamento sul rilevamento delle anomalie.

Retina è focalizzato sul monitoraggio, piuttosto che sulla gestione della sicurezza. Così, mentre è utile e facile da usare per capire il vostro ambiente di sicurezza, dovreste integrare la piattaforma con il più costoso strumento Enterprise Vulnerability Management per una maggiore copertura.

-

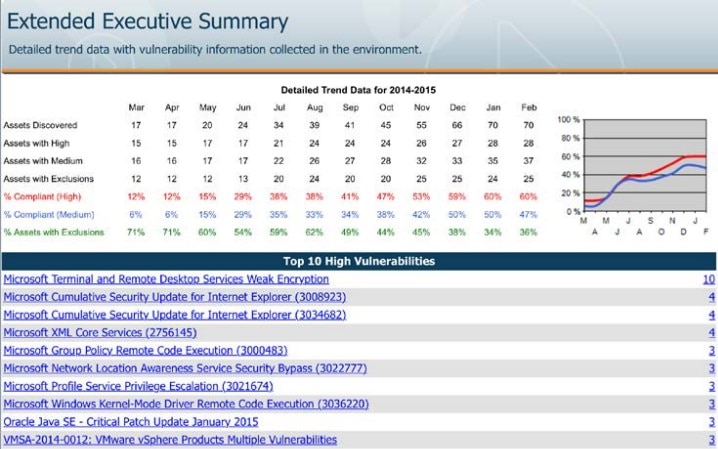

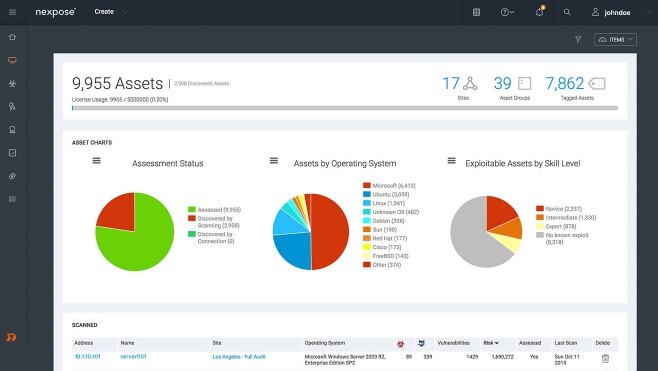

Rapid7 Nexpose

Questo è un utile strumento di gestione delle vulnerabilità on-premises che offre un punto di partenza decente per la scansione della sicurezza. Nexpose adotta un approccio unico per valutare i rischi, utilizzando un punteggio di rischio 1-1000 piuttosto che una scala Alto-Medio-Basso o 1-10. Questa valutazione dettagliata tiene conto dell’età e dell’uso di exploit kit delle vulnerabilità. Alcuni utenti amano questo; altri lo trovano eccessivo. Nexpose fornisce anche istruzioni passo dopo passo per confrontare i vostri sistemi con gli standard di policy comuni, aiutando a garantire la conformità. Anche se non offre necessariamente tutte le caratteristiche necessarie per la strategia di gestione, ha un’API aperta, che consente di integrare i suoi dati con altri strumenti.

-

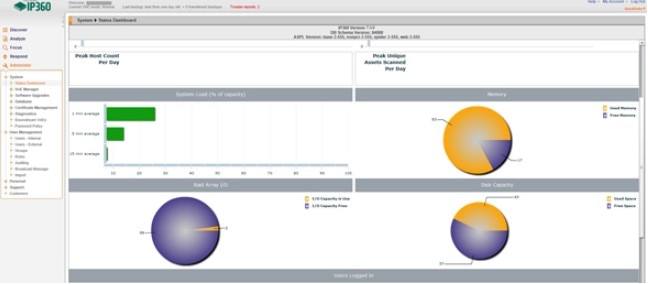

Tripwire IP360

Tripwire IP360 è un software per la scansione delle vulnerabilità della rete internet di livello enterprise che non solo scansiona tutti i dispositivi e i programmi sulle reti, compresi gli ambienti on-premises, cloud e container, ma individua anche agenti precedentemente non rilevati. Questo strumento aiuta ad automatizzare il modo in cui gli amministratori affrontano le vulnerabilità, classificando i rischi per impatto, età e facilità di sfruttamento. E, come Nexpose, ha un’API aperta, che consente di integrare queste funzionalità di gestione delle vulnerabilità con altre soluzioni di gestione. Altrimenti, IP360 è uno scanner di vulnerabilità standard.

-

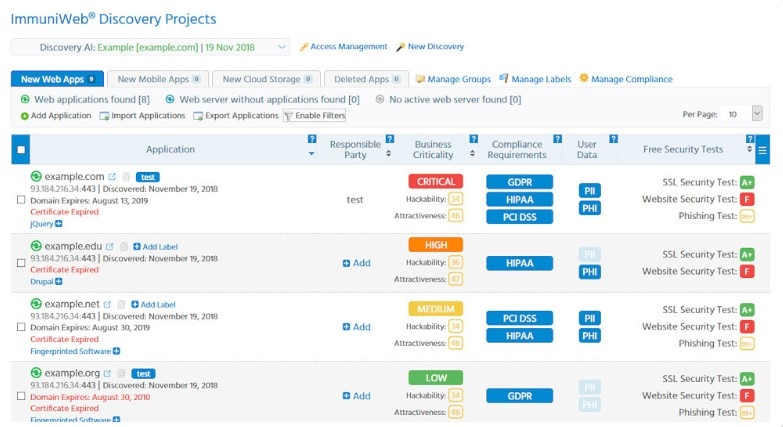

ImmuniWeb

ImmuniWeb è una piattaforma basata su AI che offre diversi strumenti di scansione delle vulnerabilità, come ImmuniWeb Continuous per eseguire test di penetrazione per catturare le minacce alla sicurezza e ImmuniWeb Discovery per rilevare e fornire punteggi di hackability basati sulle vostre risorse. Utilizza capacità di apprendimento automatico per rilevare rapidamente i rischi e presumibilmente restituisce zero falsi positivi. C’è anche un elemento di intelligenza umana nello strumento: pen tester umani sono al lavoro dietro le quinte per garantire la precisione. Anche se troppo costoso e specifico per la maggior parte delle organizzazioni, ImmuniWeb può essere un’opzione per alcuni team DevOps.

-

Netsparker

Se stai cercando specificamente la sicurezza delle applicazioni web, questa potrebbe essere una buona scelta. Netsparker offre una tecnologia proprietaria Proof-Based-Scanning, che lavora per eliminare i falsi positivi, un vantaggio importante quando si scala la portata. Inoltre, Netsparker è costruito per integrarsi con altri sistemi di gestione, per aiutare ad automatizzare il flusso di lavoro delle vulnerabilità. Questo strumento di valutazione delle vulnerabilità di Internet è tutto sull’automazione e l’accuratezza; potreste voler controllare la demo per vedere se questo è vero. È usato da alcuni clienti importanti, tra cui il Dipartimento della Sicurezza Nazionale degli Stati Uniti.

-

Acunetix

Questo è un altro scanner di sicurezza per siti web, piuttosto che uno scanner di rete. Acunetix vanta la sua capacità di rilevare oltre 4.500 vulnerabilità in applicazioni personalizzate, commerciali e open-source, con un basso tasso di falsi positivi. Oltre alla visibilità line-of-code e ai rapporti dettagliati per aiutarvi a rimediare più facilmente ai problemi di sicurezza, vi dà la possibilità di configurare il vostro flusso di lavoro come necessario all’interno di una piattaforma visiva accattivante. Per i team che gestiscono siti web, questo tipo di strumento flessibile può essere un salvavita.

-

Intruder

Questo scanner di vulnerabilità basato sul cloud adotta un approccio semplificato al rilevamento dei rischi. Intruder controlla le configurazioni, rileva i bug nelle applicazioni web, cattura le patch mancanti e cerca di ridurre il tasso di falsi positivi. Potete connettervi al vostro provider di cloud per includere IP esterni e hostname DNS nelle vostre scansioni. Alcuni team apprezzeranno la capacità di ottenere notifiche su Slack, Jira e e-mail. Altri troveranno lo strumento un po’ troppo semplicistico per un uso approfondito, ma il prezzo lo rende accessibile.

Back to Top

5 migliori scanner di vulnerabilità gratuiti

-

Wireshark

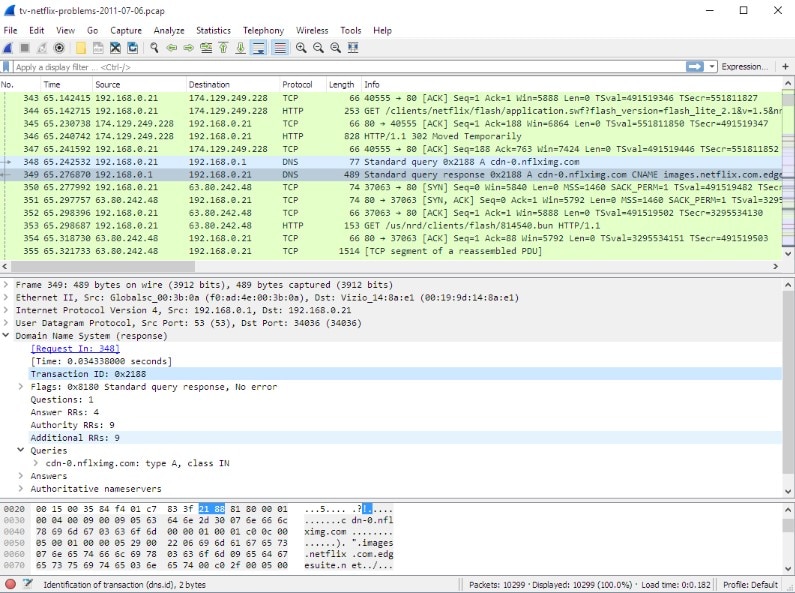

Questo noto analizzatore di protocollo di rete open-source aiuta con alcune attività di scansione delle vulnerabilità. Lo scanner di vulnerabilità gratuito Wireshark si basa sullo sniffing dei pacchetti per capire il traffico di rete, che aiuta gli amministratori a progettare contromisure efficaci. Se rileva un traffico preoccupante, può aiutare a determinare se si tratta di un attacco o di un errore, categorizzare l’attacco e anche implementare regole per proteggere la rete. Con queste capacità, Wireshark è assolutamente uno strumento potente. Tuttavia, come molti software open-source, non è necessariamente facile da usare – siate pronti a configurare e gestire attentamente questa piattaforma per soddisfare le vostre esigenze.

-

Nmap

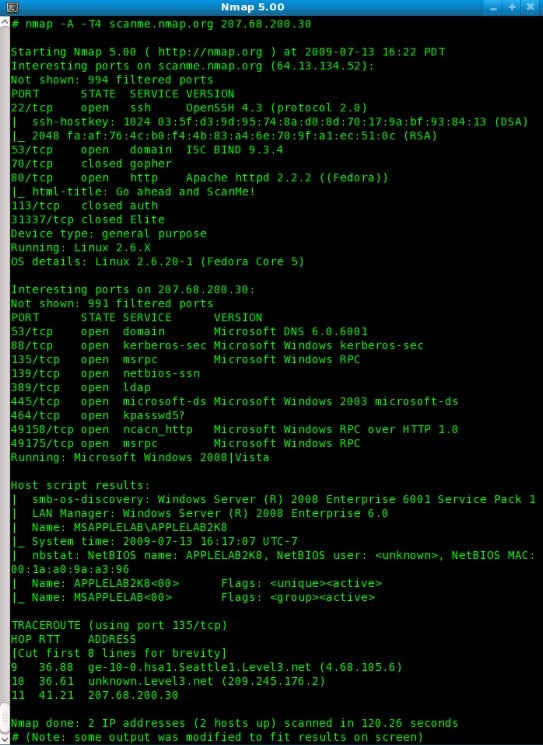

Nmap è un classico strumento open-source utilizzato da molti amministratori di rete per la gestione manuale delle vulnerabilità. Questo scanner di vulnerabilità gratuito fondamentalmente invia pacchetti e legge le risposte per scoprire host e servizi attraverso la rete. Questo potrebbe significare la scoperta dell’host con richieste TCP/ICMP, la scansione delle porte, il rilevamento della versione e il rilevamento del sistema operativo. Per gli amministratori che sono a loro agio nella creazione di script, lo strumento consente anche un rilevamento avanzato delle vulnerabilità. Nmap è tutto basato sull’uso della riga di comando a livello di esperti e non offre un display intuitivo per eseguire facilmente le scansioni o interpretare i risultati. Anche se questo lo rende adatto ad alcuni professionisti, la maggior parte degli amministratori vorrà un approccio più snello alla scansione delle vulnerabilità.

-

OpenVAS

L’Open Vulnerability Assessment System (OpenVAS) è un framework software di diversi servizi per la gestione delle vulnerabilità. È uno strumento gratuito e open-source mantenuto da Greenbone Networks dal 2009. Costruito per essere uno scanner all-in-one, funziona da un feed di sicurezza di oltre 50.000 test di vulnerabilità, aggiornato quotidianamente. Progettato specificamente per funzionare in un ambiente Linux, questo scanner di vulnerabilità gratuito è una buona opzione per gli utenti esperti che vogliono eseguire scansioni target o pen-testing. L’installazione e l’utilizzo hanno una curva di apprendimento significativa, e non è lo strumento giusto per la maggior parte degli amministratori di rete per questo motivo. Greenbone offre anche un prodotto a pagamento con aggiornamenti più regolari, garanzie di servizio e supporto clienti.

-

Qualys Community Edition

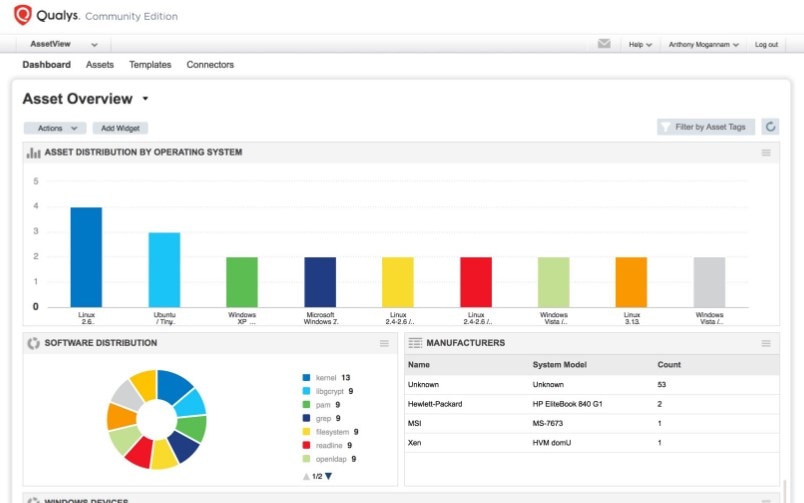

Questo servizio gratuito e basato sul cloud sostituisce il vecchio strumento Qualys FreeScan. Community Edition fornisce una versione ridotta della Qualys Cloud Platform adatta alle piccole organizzazioni, in quanto fornisce una scansione illimitata per 16 risorse interne, tre risorse esterne e un URL. Viene fornito con molte delle caratteristiche dello strumento completo, in quanto la piattaforma attinge alle informazioni da oltre tre miliardi di scansioni di vulnerabilità annuali. Un vantaggio di Qualys Community Edition è la capacità di cercare attraverso i risultati della scansione e creare rapporti flessibili. Inoltre, l’interfaccia è piacevole da usare.

-

Burp Suite Community Edition

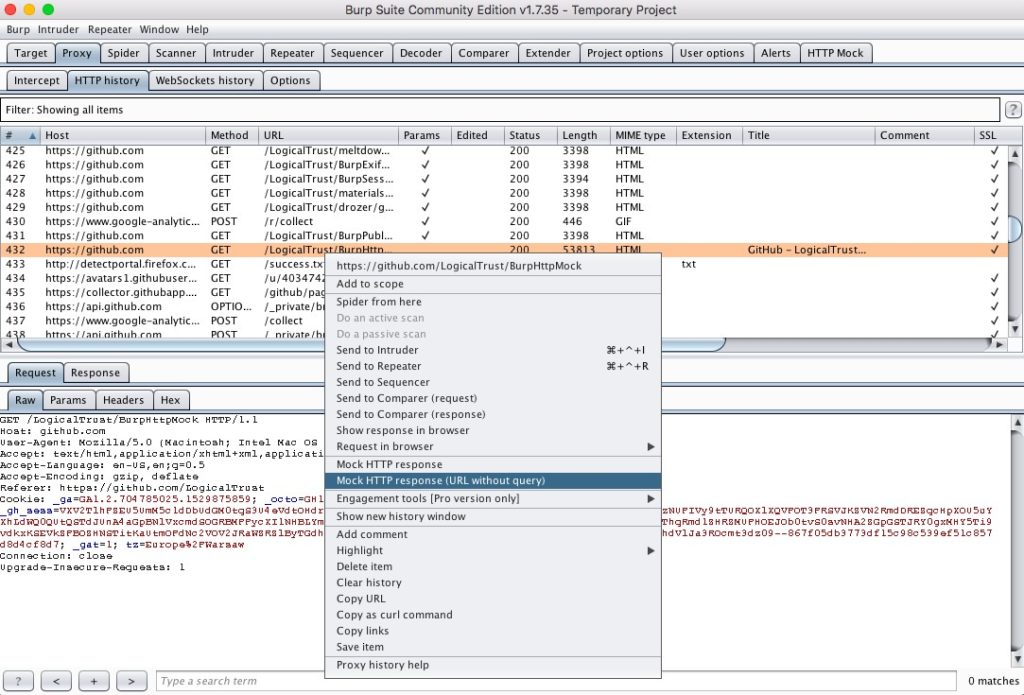

Questa versione gratuita di uno strumento di valutazione delle vulnerabilità internet è disponibile anche a livello Enterprise e Professional. Per gli amministratori che vogliono un maggiore controllo manuale sulla loro scansione delle vulnerabilità basata sul web, Burp Suite Community Edition è un forte concorrente. È possibile gestire (intercettare e modificare) le richieste e le risposte, annotare gli elementi e persino utilizzare le regole match and replace per applicare modifiche personalizzate. Si ottiene anche un controllo granulare sulle regole, insieme alla possibilità di ottenere una visione della mappa del sito, visualizzare alcuni grafici di analisi statistica e accedere a estensioni gratuite dalla comunità degli utenti. Fondamentalmente, se siete interessati a costruire lo strumento di cui avete bisogno per la scansione del web, Burp è un’opzione potente e gratuita.

Back to Top

I problemi con il monitoraggio delle vulnerabilità

Gli strumenti di scansione delle vulnerabilità sono utili, ma è importante sapere che l’esecuzione di questi programmi ha il potenziale per causare problemi nella vostra rete. Per esempio, gli scanner si intromettono nel codice in esecuzione dei dispositivi di destinazione, il che può portare a errori o riavvii. Su alcune reti, gli scanner occupano la larghezza di banda e possono causare problemi di prestazioni generali. Per questo motivo, gli amministratori possono preferire di eseguire le scansioni durante le ore di riposo per minimizzare l’impatto sui dipendenti. Infatti, alcuni scanner sono costruiti per minimizzare questo impatto. Per esempio, alcuni programmi incorporano agenti endpoint per spingere le informazioni alla piattaforma, piuttosto che permettere alla piattaforma di estrarre le informazioni durante la scansione programmata.

Un’altra opzione è quella di utilizzare la scansione adattiva, che rileva i cambiamenti alla rete, come un dispositivo aggiunto e analizza il nuovo sistema immediatamente. Questo permette una scansione frammentaria piuttosto che una scansione più lenta e completa.

Mentre ci sono molti tipi di strumenti software di sicurezza sul mercato, l’utilizzo di un software di scansione delle vulnerabilità è un primo passo critico verso la protezione della rete, alleviando alcuni degli oneri manuali della VM. Controllate uno strumento come Network Configuration Manager come soluzione all-in-one per risparmiare tempo e gestire meglio la vostra strategia di rilevamento delle vulnerabilità.