Todas las empresas necesitan una forma de detectar vulnerabilidades en sus redes. Esto es especialmente cierto para las empresas más grandes y las que tienen datos sensibles: la banca, el gobierno, las finanzas, el derecho, la atención médica y la educación son todas las industrias en las que salvaguardar los datos y la infraestructura de la red es primordial. Pero las empresas más pequeñas también deben garantizar la seguridad de su información, sin dedicar todo su tiempo y recursos de TI a esta tarea. Aquí es donde entran en juego las herramientas automatizadas de gestión de vulnerabilidades (VM).

Entonces, ¿cuáles son los mejores escáneres de vulnerabilidad del mercado actual? En este artículo, repaso los principales escáneres de vulnerabilidad, tanto de pago como gratuitos. Alerta de spoiler: Network Configuration Manager se destaca como mi elección para la mejor herramienta en general, ya que ofrece no sólo importantes conocimientos de monitoreo, sino también una manera de arreglar los problemas de configuración rápidamente a través de dispositivos masivos. Mi mejor elección para un escáner de vulnerabilidad gratuito es Wireshark, una opción bien conocida y popular, por una buena razón.

Sea cual sea la forma en que decida invertir sus recursos, una comprensión fundamental de la gestión de la vulnerabilidad de la red es clave. Este artículo también esboza los fundamentos de la gestión de vulnerabilidades que todo profesional de TI debe conocer para obtener los máximos beneficios de su herramienta de escaneo.

Básicos de la gestión de vulnerabilidades

Causas comunes de las vulnerabilidades de seguridad

Identificar los riesgos de vulnerabilidad

Técnicas de gestión de vulnerabilidades

Tipos de escáneres de vulnerabilidad

¿Qué hacen los escáneres de vulnerabilidad?

Mejores herramientas de pago

Mejores herramientas gratuitas

Problemas de monitorización de vulnerabilidades

Los fundamentos de la gestión de vulnerabilidades

¿Sabe si su infraestructura informática está protegida? Incluso si los usuarios finales pueden actualmente acceder a sus archivos y su conectividad de red parece estar bien, no puede asumir la seguridad de su red. Toda red tiene algún agujero de seguridad que los malos actores o el malware podrían aprovechar. El objetivo es minimizar estas vulnerabilidades en la medida de lo posible, lo cual es una tarea continua, teniendo en cuenta que su red se utiliza y cambia constantemente mientras que las amenazas de seguridad evolucionan continuamente.

La gestión de la vulnerabilidad tiene muchos componentes. Podría pensar que instalar un software antivirus, por ejemplo, es suficiente, cuando en realidad, tiende a dejarle jugando al control de daños. Es importante tomar medidas preventivas para evitar los problemas de seguridad en primer lugar. Las herramientas de escaneo de vulnerabilidades pueden marcar la diferencia.

Esencialmente, el software de escaneo de vulnerabilidades puede ayudar a los administradores de seguridad de TI con las siguientes tareas.

- Identificar vulnerabilidades – Los administradores necesitan ser capaces de identificar agujeros de seguridad en su red, a través de estaciones de trabajo, servidores, firewalls y más. Se necesita un software automatizado para detectar el mayor número posible de estas vulnerabilidades. Mientras que las oficinas muy pequeñas que casualmente cuentan con robustos recursos de TI pueden verse tentadas a gestionar la seguridad de la red de forma manual, las empresas de cualquier tamaño se beneficiarán del ahorro de tiempo que proporciona una herramienta automatizada.

- Evaluación de riesgos – No todas las vulnerabilidades son igual de urgentes. Las herramientas de escaneo pueden clasificar y categorizar las vulnerabilidades para ayudar a los administradores a priorizar los problemas más preocupantes.

- Abordar los problemas – Una vez que haya identificado los riesgos prioritarios, abordarlos puede ser una tarea desalentadora. La herramienta adecuada puede ayudarle a automatizar el proceso de aprovisionamiento de dispositivos.

- Informar sobre las brechas de seguridad – Incluso después de que se hayan abordado las vulnerabilidades, sigue siendo importante que los administradores muestren el cumplimiento de las normas pertinentes. El software de escaneo puede facilitar la creación de informes sobre el estado de seguridad de una red.

Volver al principio

¿Qué causa las vulnerabilidades de seguridad?

Hay innumerables formas en que los malos actores podrían comprometer una red y robar datos. Dicho esto, hay vulnerabilidades de seguridad comunes a las que hay que prestar atención. No todas las herramientas de escaneo de red abordarán todas estas preocupaciones, pero debería buscar un software que le ayude a priorizar algunas o todas las siguientes amenazas.

- Estructura de la red – Demasiadas redes empresariales son esencialmente «abiertas», lo que significa que una vez que un usuario no autorizado obtiene acceso, tiene acceso a todas las partes de la red. Esta vulnerabilidad puede evitarse con una mejor segmentación de la red y la gestión de los privilegios de los grupos de usuarios.

- Dispositivos desconocidos – Los activos no identificados o no gestionados en su red nunca son una buena noticia. Es importante asegurarse de que sólo los dispositivos aprobados tienen acceso a sus puertos.

- Abuso de cuentas – Desgraciadamente, las personas con información privilegiada a veces abusan de sus privilegios, causando fugas intencionadas o inadvertidas de información sensible, o la mala configuración de programas, causando agujeros de seguridad adicionales. Además, los administradores pueden permitir credenciales por defecto, dejar usuarios o grupos no utilizados en el sistema, o asignar privilegios incorrectos, todo lo cual supone un riesgo para la seguridad.

- Errores de configuración de la web – Para garantizar la seguridad de las aplicaciones del sitio web, hay que estar atento a problemas como los ataques de denegación de servicio distribuidos, las configuraciones erróneas de HTTP, los certificados SSL/TLS caducados y el código inseguro.

- Configuraciones de las funciones de seguridad – La forma en que se gestionan los ajustes de seguridad y la infraestructura podría abrir riesgos. Para evitar las vulnerabilidades, esté atento a las configuraciones erróneas del cortafuegos o del sistema operativo.

- Aplicaciones de terceros – Hay una razón por la que ya nadie utiliza Java. Demasiadas aplicaciones de terceros abren agujeros de seguridad, ya sea por cómo están construidas o por cómo se descargan e implementan. Además de evitar estas aplicaciones, tenga cuidado con las descargas sospechosas, el software inseguro para compartir escritorios remotos y el software que se acerca al final de su vida útil.

- Actualizaciones faltantes: una de las principales causas de los problemas de seguridad en las redes son los errores básicos en la configuración del software y el firmware o los casos en los que los niveles de configuración se vuelven desiguales en la red. Del mismo modo, es demasiado fácil retrasarse en la actualización y aplicación de parches en los dispositivos y programas, incluso si los parches están disponibles. Los hackers pueden explotar rápidamente estas lagunas.

Volver al principio

Evaluación de los riesgos de las vulnerabilidades

Los escáneres de vulnerabilidad a menudo producen una larga lista de factores de riesgo, y los administradores rara vez son capaces de resolver todos los riesgos identificados de forma inmediata y eficaz -simplemente se requieren demasiados recursos para evaluar y abordar cada elemento. Muchas herramientas automatizadas proporcionan clasificaciones de riesgos, de mayor a menor, calculadas utilizando factores como el tiempo que el riesgo ha estado en el sistema y si el impacto en el sistema sería mayor o menor.

Sin embargo, los administradores deben estar preparados para evaluar los riesgos por su cuenta si es necesario y entender el razonamiento detrás de las evaluaciones de amenazas para que puedan tomar medidas deliberadas en respuesta. Los administradores deben identificar primero las vulnerabilidades más críticas y priorizar esos elementos. Para cada elemento, considere: si un mal actor explotara esta brecha de seguridad, ¿cuál sería el impacto? ¿Están en riesgo los datos sensibles? ¿Este agujero de seguridad abre una gran parte de la red a los hackers o una sección limitada?

También debe considerar la probabilidad de que un actor malo explote una brecha de seguridad: mientras que la red interna y el acceso físico son vulnerables a las acciones de los empleados, los agujeros de la red externa dejan los datos de su empresa abiertos al mundo, lo que es considerablemente más peligroso. Además, compruebe dos veces las vulnerabilidades para asegurarse de que no son falsos positivos: no hay necesidad de gastar recursos en un problema inexistente.

El propósito de evaluar las brechas de seguridad es priorizar las vulnerabilidades que requieren atención urgente. Pocos equipos de TI tienen tiempo y recursos ilimitados para abordar cada elemento que se cruza en su camino. En realidad, tendrá que centrarse primero en los elementos más importantes, a ser posible con asistencia automatizada a través de su software de seguridad.

Volver al principio

Técnicas principales de gestión de vulnerabilidades

El escaneo de vulnerabilidades es una técnica crucial para prevenir las brechas de seguridad en su red. Además, se solapa con otras técnicas de gestión de vulnerabilidades que pueden proporcionar información crítica sobre la red:

- Pruebas de penetración – También llamadas pruebas de pluma, esta práctica consiste esencialmente en hackear su propio sistema antes de que otra persona pueda hacerlo. Usted está examinando éticamente su propia superficie de ataque (o contratando a alguien para hacerlo) a través de intentar entrar y «robar» datos. Esta puede ser una forma muy eficaz de identificar las brechas de seguridad, aunque requiere mucho tiempo y es potencialmente costosa, lo que hace que las pruebas manuales regulares sean una opción viable sólo para las empresas más grandes y con buenos recursos.

- Simulación de ataques y brechas: es similar a las pruebas de penetración, pero es continua, automatizada y cuantificable. Básicamente, le permite asegurarse de que sus medidas de seguridad son eficaces sometiéndolas a pruebas y validaciones periódicas. Las herramientas que llevan a cabo la simulación de violaciones y ataques son más recientes en el mercado y funcionan de forma diferente a las herramientas de escáner de vulnerabilidad: en primer lugar, están gestionadas por equipos externos, por lo que debe estar seguro de que confía en el proveedor. Debido al énfasis de las herramientas en la precisión, pueden dar lugar a la exposición de datos sensibles, así como a impactos en el rendimiento.

- Monitoreo de antivirus – El software antivirus es popular, pero tiene un enfoque limitado para proteger su red. Se centra en atrapar y eliminar el malware dentro de la red, mientras que lo ideal es evitar que entre en la red en primer lugar. Estas herramientas antivirus tienen menos que ver con la gestión de las brechas de seguridad de la red que con el tratamiento de amenazas específicas, como ransomware, spyware, troyanos y similares.

- Escaneo de aplicaciones web: las redes internas no son las únicas entidades que necesitan protección. Las herramientas de escaneo de aplicaciones web buscan vulnerabilidades dentro de las aplicaciones web, ya sea simulando ataques o analizando el código del back-end. Pueden detectar secuencias de comandos en sitios cruzados, inyecciones de SQL, recorridos, configuraciones inseguras, etc. Estas herramientas funcionan según un principio similar al de los escáneres de vulnerabilidad.

- Gestión de la configuración: aunque a muchos administradores les preocupan los ataques de día cero, las pruebas sugieren que las configuraciones erróneas y la falta de parches son los principales puntos débiles para los hackeos perjudiciales. Muchos administradores dejan este tipo de riesgos abiertos durante meses o años sin reconocerlos o remediarlos, incluso si las correcciones están disponibles. Buscar y corregir estos errores ayuda a garantizar la coherencia en todos los sistemas, incluso cuando los activos cambian. Estas medidas también pueden ser cruciales para el cumplimiento normativo.

Tipos de escaneo y detección de vulnerabilidades

Los administradores que planifican su estrategia de escaneo de vulnerabilidades tienen múltiples enfoques a su disposición. De hecho, es posible que desee probar una variedad de tipos de escaneo como parte de su gestión de seguridad general, ya que probar su sistema desde diferentes ángulos puede ayudarle a cubrir todas las bases. Como se indica a continuación, dos distinciones clave tienen que ver con la ubicación (interna frente a externa) y el alcance (exhaustivo frente a limitado) del escaneo.

- Interno frente a externo – Con un análisis de la red interna, querrá ejecutar la detección de amenazas en la intranet local, lo que le ayudará a entender los agujeros de seguridad desde dentro. Del mismo modo, los administradores deben probar su red como un usuario conectado para determinar qué vulnerabilidades serían accesibles a los usuarios de confianza o a los usuarios que han obtenido acceso a la red.

Por otro lado, hay beneficios al realizar un escaneo externo, abordando la evaluación desde la Internet más amplia, ya que muchas amenazas surgen de hackeos externos intencionales y/o automáticos. Del mismo modo, es importante escanear la red como lo haría un intruso, para entender qué datos podrían caer en manos de quienes no tienen acceso a la red de confianza. - Completo frente a limitado: un escaneo completo da cuenta de casi todos los tipos de dispositivos gestionados en la red, incluyendo servidores, ordenadores de sobremesa, máquinas virtuales, portátiles, teléfonos móviles, impresoras, contenedores, cortafuegos y conmutadores. Esto significa escanear los sistemas operativos, el software instalado, los puertos abiertos y la información de las cuentas de usuario. Además, el escaneo puede identificar dispositivos no autorizados. Lo ideal es que con un escaneo exhaustivo no se pase por alto ningún riesgo.

- Detección de debilidades: el primer paso del escaneo de vulnerabilidad es detectar las debilidades del sistema en toda la red. Esto podría significar el uso de una herramienta para tratar de atrapar e incluso explotar las brechas de seguridad a medida que explora la superficie de ataque. Intentar hackear la propia red es una medida proactiva para garantizar la seguridad. Algunas herramientas de detección de vulnerabilidades son más específicas y trabajan para identificar los parches de software que faltan o las actualizaciones de firmware.

- Clasificación de vulnerabilidades: el segundo paso es clasificar las vulnerabilidades, para priorizar los elementos de acción para los administradores. Las vulnerabilidades podrían incluir anomalías en los paquetes, actualizaciones faltantes, errores de script y mucho más, y las amenazas suelen priorizarse por una combinación de antigüedad y nivel de riesgo calculado. Muchas herramientas comparan los problemas de seguridad que descubren con bases de datos actualizadas de riesgos de vulnerabilidad conocidos, incluyendo la Base de Datos Nacional de Vulnerabilidad y Vulnerabilidades y Exposiciones Comunes.

- Implementación de contramedidas – No todas las herramientas de seguridad identifican los problemas y dan a los administradores una forma de abordarlos automáticamente. Algunas herramientas de VM se centran exclusivamente en la supervisión, dejando a los administradores la tarea de dar el siguiente paso. Sin embargo, algunas están diseñadas para resolver problemas de los dispositivos, como los errores de configuración, y pueden llegar a muchos dispositivos simultáneamente para ahorrar horas de trabajo a los administradores. Este tipo de respuestas automatizadas pueden ser increíblemente útiles para mitigar los riesgos en grandes redes.

Sin embargo, estos escaneos pueden consumir ancho de banda y puede ser poco práctico ejecutarlos con frecuencia. Los escaneos limitados se centran en dispositivos concretos, como estaciones de trabajo o software, para revelar un panorama de seguridad más específico.

Volver al principio

¿Qué hacen las herramientas de escaneo y detección de vulnerabilidades?

Con tantas amenazas potenciales que aparecen en las redes y aplicaciones web, la detección de vulnerabilidades es una tarea importante para los administradores de TI. Esto significa utilizar herramientas de escaneo de vulnerabilidades o programas de software similares para detectar amenazas y gestionar la seguridad en los dispositivos y aplicaciones administrados. Sea cual sea el tipo de escáner de vulnerabilidad de red que elija, busque una herramienta que cumpla con algunas o todas las siguientes funciones, dependiendo de sus necesidades:

Volver al principio

10 mejores herramientas de pago para la exploración y detección de vulnerabilidades

-

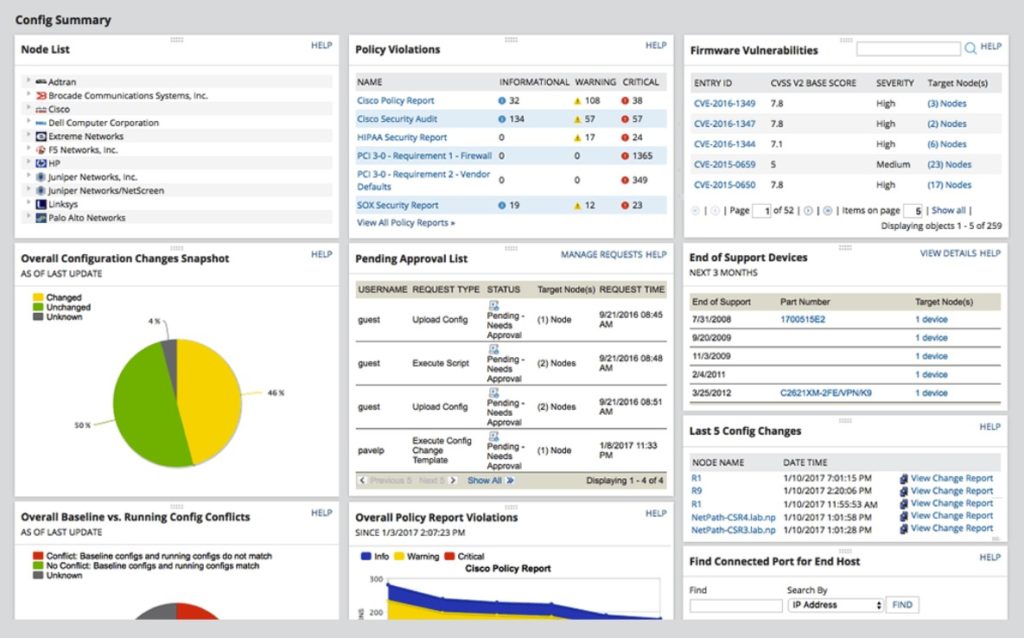

Administrador de configuración de red

Si está buscando hacer un cambio concreto en su red para ayudar a prevenir las brechas de seguridad, recomiendo SolarWinds® Network Configuration Manager (NCM). Aunque no es lo que algunos podrían clasificar como una herramienta tradicional de «escáner», NCM hace un gran trabajo en la detección automática de problemas de configuración a través de dispositivos de red de múltiples proveedores y puede desplegar rápidamente correcciones de firmware a docenas o cientos de dispositivos a la vez.

NCM le permite gestionar fácilmente la configuración de los dispositivos que se sabe que crean vulnerabilidades; incluso puede crear sus propias secuencias de comandos de remediación para mantener sus dispositivos en conformidad. Dado que los errores de configuración y la falta de parches son potencialmente las mayores fuentes de violaciones de la seguridad, esta es una forma procesable de prevenir ataques y, en mi opinión, es una parte necesaria de cualquier estrategia de gestión de vulnerabilidades.

NCM ofrece las ventajas más importantes de los escáneres de vulnerabilidad. Por ejemplo, se integra con la base de datos nacional de vulnerabilidades y la base de datos de vulnerabilidades y exposiciones comunes, por lo que puede ver qué vulnerabilidades del firmware de Cisco son una prioridad de seguridad. También le ayuda a ahorrar tiempo y recursos de administración gracias a la gestión automatizada del cortafuegos y a la información sobre cuándo se añaden dispositivos o se acercan al final de su vida útil. Además, NCM ofrece sólidas funciones de elaboración de informes críticos para una gestión eficaz de las vulnerabilidades. Con esta herramienta, obtendrá un inventario completo de la red, un recuento de los cambios de configuración, información sobre el estado de cumplimiento actual y otros informes que le ayudarán a planificar la seguridad con antelación.

Puede probarlo descargando una prueba gratuita de 30 días con todas las funciones y sin compromiso para ver cómo funciona NCM para usted. Para una herramienta tan completa, el precio debería ser más que razonable. Además, muchos productos de SolarWinds se integran bien entre sí, por lo que puede seguir ampliando sus capacidades de TI en el futuro.

-

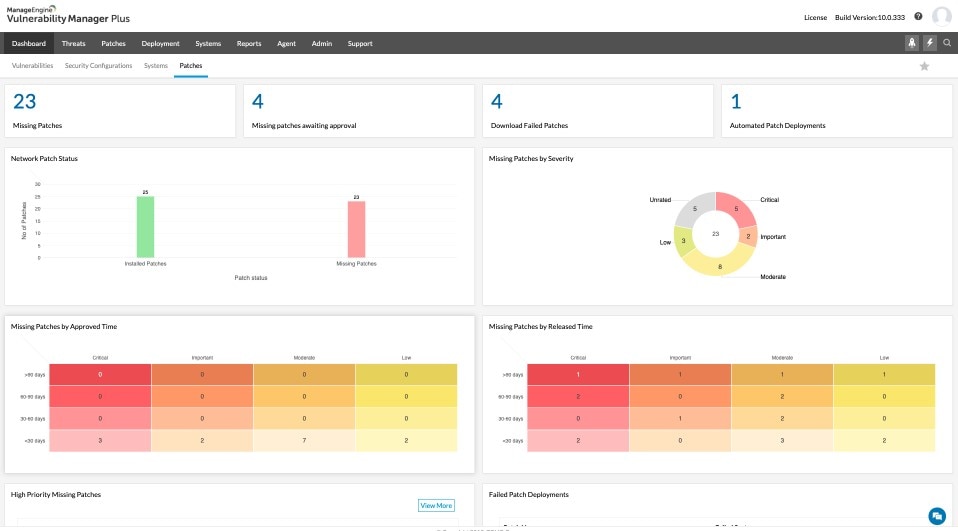

ManageEngine Vulnerability Manager Plus

El software ManageEngine VM permite obtener algunos conocimientos importantes con sus funciones de evaluación de vulnerabilidades. Analiza las vulnerabilidades de los dispositivos, los sistemas Windows y algunas aplicaciones de terceros, y obtiene una clasificación instantánea de su antigüedad y gravedad. ManageEngine Vulnerability Manager Plus utiliza una estrategia basada en anomalías para detectar problemas de seguridad, en lugar del enfoque de base de datos.

La herramienta proporciona una buena gama de capacidades. Además de ayudarle a gestionar su software antivirus para asegurarse de que está actualizado, le permite identificar el software que plantea riesgos de seguridad, los puertos que se utilizan con fines sospechosos y los problemas de configuración.

Hay algunas herramientas de gestión incorporadas en la plataforma ManageEngine, incluyendo el despliegue de la configuración y la gestión de parches. También puede detectar vulnerabilidades de día cero y utilizar scripts preconstruidos para mitigarlas. A pesar de sus numerosas funciones, este software es en general sencillo de utilizar, aunque puede resultar demasiado complicado para los entornos más pequeños. Es gratuito para su uso en un máximo de 25 ordenadores.

-

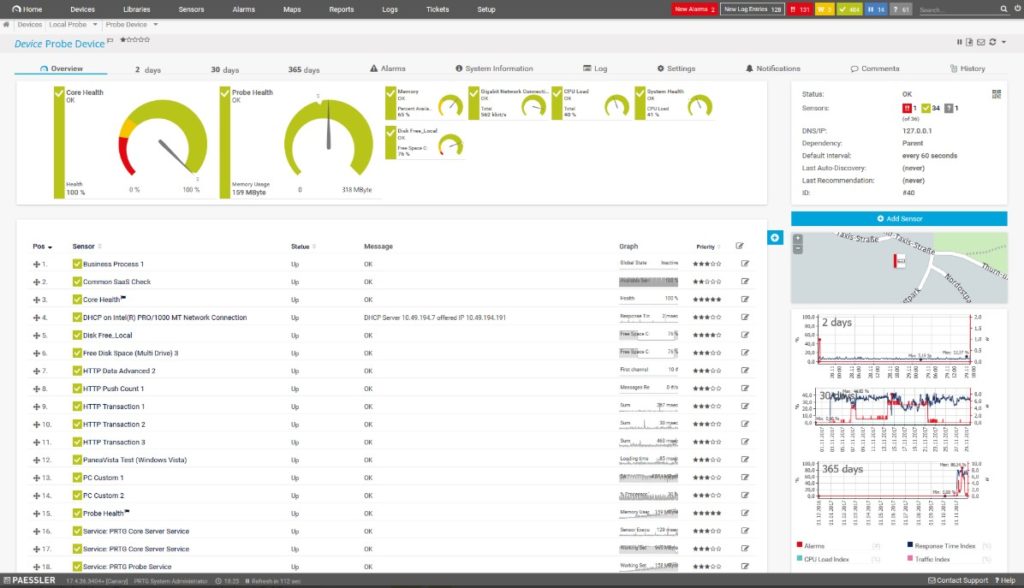

Paessler PRTG

Esta herramienta proporciona una monitorización exhaustiva de la infraestructura, permitiendo a los administradores hacer un balance de la red, las aplicaciones, los servidores y mucho más. La plataforma puede rastrear los cambios de estado de los dispositivos y alertar de cualquier cambio significativo, ya que la actividad inusual puede indicar una intrusión. También puede utilizar el rastreo de paquetes para escanear los datos de las trampas SNMP y la actividad de los puertos.

PRTG es puramente una herramienta de monitorización, lo que significa que no proporciona asistencia automatizada para la gestión o la resolución. Es gratuita para 100 o menos sensores, y también ofrece una prueba gratuita de 30 días con un número ilimitado de sensores, lo que le permite probar todas las capacidades de la herramienta.

-

Escáner de seguridad de red BeyondTrust Retina

La herramienta BeyondTrust Retina puede escanear en toda su red, servicios web, contenedores, bases de datos, entornos virtuales e incluso dispositivos IoT. Su compatibilidad con IoT y las auditorías incorporadas no se encuentran en todas las herramientas de escáner que existen, por lo que es una gran opción si necesita gestionar una serie de dispositivos. Al mismo tiempo, está diseñado para escanear sin afectar la disponibilidad o el rendimiento. Este programa compara las amenazas con una base de datos de vulnerabilidades en lugar de basarse en la detección de anomalías.

Retina se centra en la supervisión, más que en la gestión de la seguridad. Por lo tanto, aunque es útil y fácil de usar para entender su entorno de seguridad, tendría que integrar la plataforma con la herramienta de gestión de vulnerabilidad empresarial, más cara, para obtener una mayor cobertura.

-

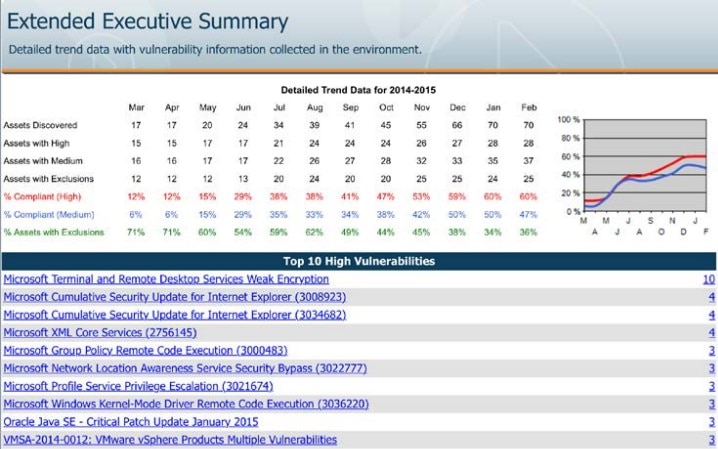

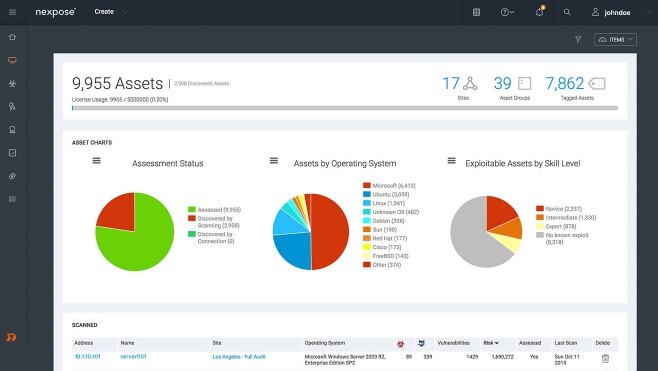

Rapid7 Nexpose

Esta es una útil herramienta de gestión de vulnerabilidades en las instalaciones que ofrece un punto de partida decente para la exploración de seguridad. Nexpose adopta un enfoque único para calificar los riesgos, utilizando una puntuación de riesgo de 1-1000 en lugar de una escala de Alto-Medio-Bajo o 1-10. Esta clasificación detallada tiene en cuenta la antigüedad y el uso de kits de explotación de las vulnerabilidades. A algunos usuarios les encanta esto; a otros les parece exagerado. Nexpose también proporciona instrucciones paso a paso para comparar sus sistemas con los estándares de políticas comunes, lo que ayuda a garantizar el cumplimiento. Aunque no ofrece necesariamente todas las características que necesitará para la estrategia de gestión, tiene una API abierta, que le permite integrar sus datos con otras herramientas.

-

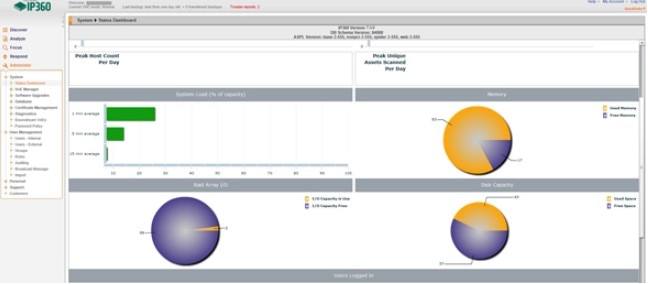

Tripwire IP360

Tripwire IP360 es un software de escaneo de vulnerabilidad de la red de Internet de nivel empresarial que no solo analiza todos los dispositivos y programas de las redes, incluidos los entornos locales, de la nube y de los contenedores, sino que también localiza agentes no detectados anteriormente. Esta herramienta ayuda a automatizar la forma en que los administradores abordan las vulnerabilidades, clasificando los riesgos por impacto, antigüedad y facilidad de explotación. Y, al igual que Nexpose, tiene una API abierta, lo que le permite integrar estas funciones de gestión de vulnerabilidades con otras soluciones de gestión. Por lo demás, IP360 es un escáner de vulnerabilidades estándar.

-

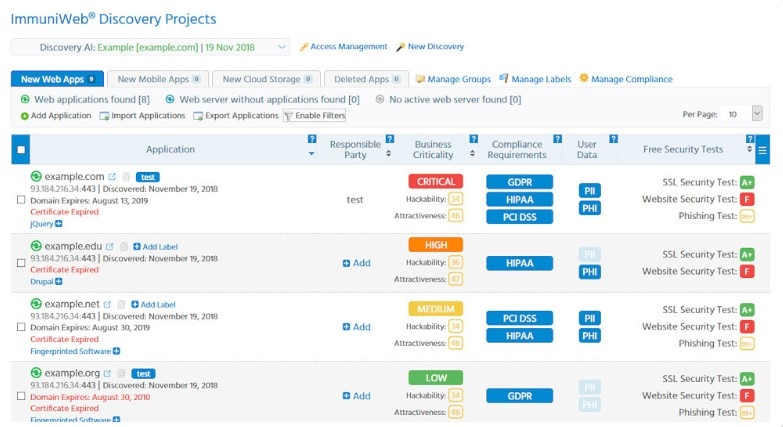

ImmuniWeb

ImmuniWeb es una plataforma basada en IA que ofrece varias herramientas de escaneo de vulnerabilidades, como ImmuniWeb Continuous para realizar pruebas de penetración para atrapar amenazas de seguridad e ImmuniWeb Discovery para detectar y proporcionar puntuaciones de hackability basadas en sus activos. Utiliza capacidades de aprendizaje automático para detectar rápidamente los riesgos, y supuestamente devuelve cero falsos positivos. También hay un elemento de inteligencia humana en la herramienta: los analizadores humanos trabajan entre bastidores para garantizar la precisión. Aunque es demasiado caro y específico para la mayoría de las organizaciones, ImmuniWeb puede ser una opción para algunos equipos de DevOps.

-

Netsparker

Si estás buscando específicamente la seguridad de las aplicaciones web, esta podría ser una buena opción. Netsparker ofrece una tecnología propietaria de escaneo basado en pruebas, que trabaja para eliminar los falsos positivos, un beneficio importante a medida que escalas tu alcance. Además, Netsparker está construido para integrarse con otros sistemas de gestión, para ayudar a automatizar el flujo de trabajo de la vulnerabilidad. Esta herramienta de evaluación de la vulnerabilidad en Internet se basa en la automatización y la precisión; es posible que desee comprobar la demostración para ver si eso es cierto. Es utilizado por algunos clientes importantes, incluyendo el Departamento de Seguridad Nacional de los Estados Unidos.

-

Acunetix

Este es otro escáner de seguridad de sitios web, en lugar de un escáner de red. Acunetix promociona su capacidad para detectar más de 4.500 vulnerabilidades en aplicaciones personalizadas, comerciales y de código abierto, con una baja tasa de falsos positivos. Además de la visibilidad de la línea de código y de los informes detallados para ayudarle a remediar más fácilmente los problemas de seguridad, le ofrece la posibilidad de configurar su flujo de trabajo según sea necesario dentro de una plataforma visual atractiva. Para los equipos que gestionan sitios web, este tipo de herramienta flexible puede ser un salvavidas.

-

Intruder

Este escáner de vulnerabilidades basado en la nube adopta un enfoque racionalizado para la detección de riesgos. Intruder comprueba las configuraciones, detecta errores en las aplicaciones web, capta los parches que faltan e intenta reducir la tasa de falsos positivos. Puede conectarse a su proveedor de la nube para incluir IPs externas y nombres de host DNS en sus escaneos. Algunos equipos apreciarán la posibilidad de recibir notificaciones en Slack, Jira y el correo electrónico. Otros encontrarán la herramienta un poco demasiado simplista para un uso en profundidad, pero el precio la hace accesible.

Volver al principio

5 mejores escáneres de vulnerabilidad gratuitos

-

Wireshark

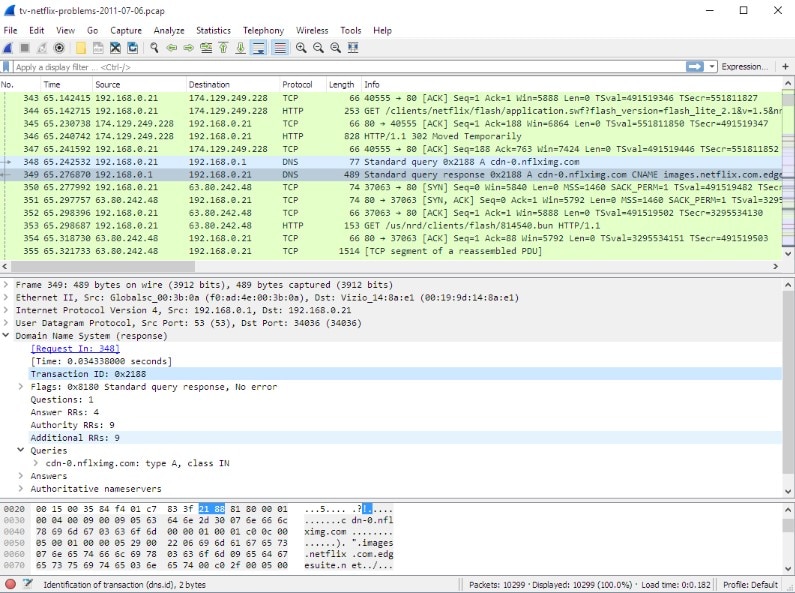

Este conocido analizador de protocolos de red de código abierto ayuda con ciertas tareas de escaneo de vulnerabilidad. El escáner de vulnerabilidades gratuito Wireshark se basa en el rastreo de paquetes para entender el tráfico de red, lo que ayuda a los administradores a diseñar contramedidas eficaces. Si detecta tráfico preocupante, puede ayudar a determinar si se trata de un ataque o un error, categorizar el ataque e incluso implementar reglas para proteger la red. Con estas capacidades, Wireshark es absolutamente una herramienta poderosa. Sin embargo, como gran parte del software de código abierto, no es necesariamente fácil de usar: prepárese para configurar y gestionar cuidadosamente esta plataforma para satisfacer sus necesidades.

-

Nmap

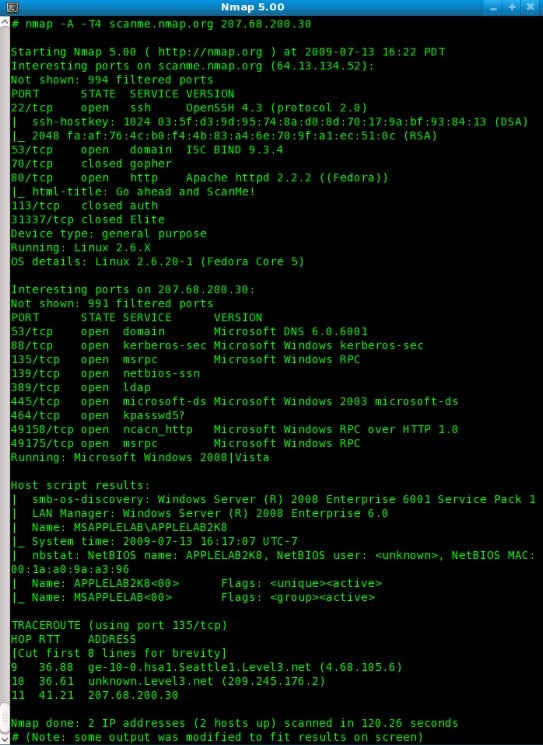

Nmap es una herramienta clásica de código abierto utilizada por muchos administradores de red para la gestión manual básica de vulnerabilidades. Este escáner de vulnerabilidades gratuito básicamente envía paquetes y lee las respuestas para descubrir hosts y servicios a través de la red. Esto puede significar el descubrimiento de hosts con peticiones TCP/ICMP, escaneo de puertos, detección de versiones y detección de sistemas operativos. Para los administradores que se sientan cómodos creando scripts, la herramienta permite también la detección avanzada de vulnerabilidades. Nmap se centra en el uso de la línea de comandos a nivel de experto y no ofrece una pantalla intuitiva para ejecutar fácilmente los escaneos o interpretar los resultados. Aunque esto lo hace adecuado para algunos profesionales, la mayoría de los administradores querrán un enfoque más racionalizado para la exploración de vulnerabilidades.

-

OpenVAS

El Sistema Abierto de Evaluación de Vulnerabilidades (OpenVAS) es un marco de software de varios servicios para la gestión de vulnerabilidades. Es una herramienta gratuita y de código abierto mantenida por Greenbone Networks desde 2009. Construido para ser un escáner todo-en-uno, se ejecuta a partir de un feed de seguridad de más de 50.000 pruebas de vulnerabilidad, actualizado diariamente. Diseñado específicamente para ejecutarse en un entorno Linux, este escáner de vulnerabilidades gratuito es una buena opción para los usuarios experimentados que quieran realizar escaneos de objetivos o pruebas de penetración. Su instalación y uso tiene una importante curva de aprendizaje, y por ello no es la herramienta adecuada para la mayoría de los administradores de redes. Greenbone también ofrece un producto de pago con actualizaciones más regulares, garantías de servicio y asistencia al cliente.

-

Qualys Community Edition

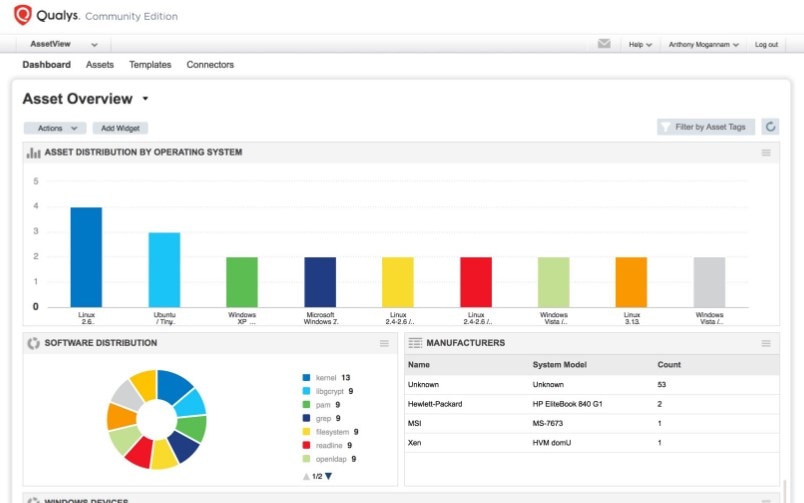

Este servicio gratuito, basado en la nube, sustituye a la antigua herramienta Qualys FreeScan. Community Edition ofrece una versión reducida de la plataforma en la nube de Qualys apropiada para las organizaciones pequeñas, ya que proporciona un escaneo ilimitado para 16 activos internos, tres activos externos y una URL. Viene con muchas de las características de la herramienta completa, ya que la plataforma se basa en la información de más de tres mil millones de escaneos de vulnerabilidad anuales. Una de las ventajas de Qualys Community Edition es la posibilidad de buscar en los resultados de los escaneos y crear informes flexibles. Además, la interfaz es atractiva de usar.

-

Burp Suite Community Edition

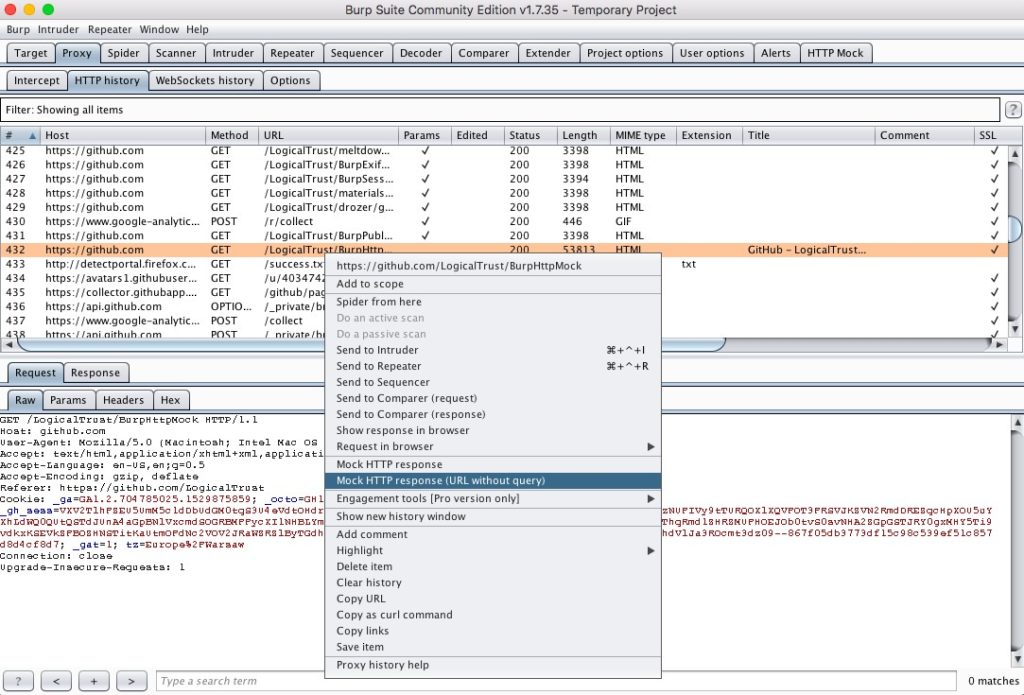

Esta versión gratuita de una herramienta de evaluación de vulnerabilidades en Internet también está disponible en los niveles Enterprise y Professional. Para los administradores que desean un mayor control manual sobre su escaneo de vulnerabilidad basado en la web, Burp Suite Community Edition es un fuerte competidor. Puede gestionar (interceptar y editar) solicitudes y respuestas, anotar elementos e incluso utilizar reglas de coincidencia y sustitución para aplicar modificaciones personalizadas. También se obtiene un control granular sobre las reglas, junto con la capacidad de lograr una visión del mapa del sitio, ver algunos gráficos de análisis estadístico y acceder a extensiones gratuitas de la comunidad de usuarios. Básicamente, si está interesado en construir la herramienta que necesita para el escaneo web, Burp es una opción poderosa y gratuita.

Volver al principio

Cuestiones con el monitoreo de vulnerabilidad

Las herramientas de escaneo de vulnerabilidad son útiles, pero es importante saber que ejecutar estos programas tiene el potencial de causar problemas en su red. Por ejemplo, los escáneres se inmiscuyen en el código en ejecución de los dispositivos de destino, lo que puede provocar errores o reinicios. En algunas redes, los escáneres ocupan ancho de banda y pueden causar problemas de rendimiento en general. Por esta razón, los administradores pueden preferir ejecutar los escaneos durante las horas de descanso para minimizar el impacto de los empleados. De hecho, algunos escáneres están diseñados para minimizar este impacto. Por ejemplo, algunos programas incorporan agentes de punto final para empujar la información a la plataforma, en lugar de permitir que la plataforma extraiga la información durante el escaneo programado.

Otra opción es utilizar el escaneo adaptativo, que detecta los cambios en la red, como un dispositivo añadido y escanea ese nuevo sistema inmediatamente. Esto permite un escaneo por partes en lugar de un escaneo completo más lento.

Aunque hay muchos tipos de herramientas de software de seguridad en el mercado, el uso de un software de escaneo de vulnerabilidades es un primer paso fundamental para proteger su red al tiempo que alivia algunas de las cargas manuales de VM. Compruebe una herramienta como Network Configuration Manager como una solución todo en uno para ahorrar tiempo y gestionar mejor su estrategia de detección de vulnerabilidades.