Todas as empresas precisam de uma forma de detectar vulnerabilidades nas suas redes. Isto é especialmente verdade para as empresas de maior dimensão e para aquelas com bancos de dados sensíveis, governo, finanças, direito, cuidados de saúde e educação, são todas indústrias nas quais a salvaguarda de dados e infra-estruturas de rede é primordial. Mas as pequenas empresas devem também assegurar que a sua informação é segura, sem derramar todo o seu tempo e recursos de TI na tarefa. É aqui que entram as ferramentas de gestão automática de vulnerabilidades (VM).

Então, quais são os melhores scanners de vulnerabilidade no mercado actualmente? Neste artigo, revejo os melhores scanners de vulnerabilidade, tanto pagos como gratuitos. Alerta Spoiler: O Network Configuration Manager destaca-se como a minha escolha para a melhor ferramenta global, uma vez que oferece não só importantes conhecimentos de monitorização mas também uma forma de resolver rapidamente problemas de configuração em dispositivos de massa. A minha escolha para um scanner de vulnerabilidade gratuito é Wireshark, uma opção bem conhecida e popular, por boas razões.

No entanto, se optar por investir os seus recursos, uma compreensão fundamental da gestão da vulnerabilidade da rede é fundamental. Este artigo delineia também os princípios básicos da gestão de vulnerabilidades que todos os profissionais de TI precisam de saber para que obtenha o máximo de benefícios da sua ferramenta de varrimento.

p>Bases de Gestão de Vulnerabilidades

Causas Comuns de Vulnerabilidade de Segurança

Identificar Riscos de Vulnerabilidade

Técnicas de Gestão de Vulnerabilidades

Tipos de Scanners de Vulnerabilidade

O que fazem os Scanners de Vulnerabilidade?

Melhores ferramentas pagas

Melhores ferramentas grátis

Problemas de monitorização da vulnerabilidadeh2>Bases da gestão da vulnerabilidadep>Sabe se a sua infra-estrutura informática está protegida? Mesmo que os utilizadores finais possam actualmente aceder aos seus ficheiros e a sua conectividade de rede pareça estar bem, não pode assumir a segurança da sua rede. Todas as redes têm alguma falha de segurança que os maus actores ou malware poderiam explorar. O objectivo é minimizar ao máximo estas vulnerabilidades, o que é uma tarefa contínua, considerando que a sua rede é constantemente utilizada e alterada enquanto as ameaças à segurança evoluem continuamente.

A gestão de vulnerabilidades tem muitos componentes. Pode pensar que a instalação de software antivírus, por exemplo, é suficiente, quando de facto, tende a deixá-lo a jogar o controlo de danos. É importante tomar medidas preventivas para evitar problemas de segurança em primeiro lugar. Ferramentas de scan de vulnerabilidade podem fazer a diferença.

Essencialmente, o software de scan de vulnerabilidade pode ajudar os administradores de segurança informática com as seguintes tarefas.

- Identificar vulnerabilidades – Os administradores precisam de ser capazes de identificar falhas de segurança na sua rede, através de estações de trabalho, servidores, firewalls, e muito mais. É necessário software automatizado para apanhar o maior número possível destas vulnerabilidades. Embora os escritórios muito pequenos que têm recursos informáticos robustos possam ser tentados a gerir manualmente a segurança da rede, as empresas de qualquer dimensão beneficiarão da ajuda que uma ferramenta automatizada proporciona em termos de poupança de tempo.

- Avaliar riscos – Nem todas as vulnerabilidades são igualmente urgentes. As ferramentas de digitalização podem classificar e categorizar as vulnerabilidades para ajudar os administradores a dar prioridade aos problemas mais preocupantes.

- Resolução de problemas – Uma vez identificados os riscos prioritários, a resolução dos mesmos pode ser uma tarefa assustadora. A ferramenta certa pode ajudá-lo a automatizar o processo de aprovisionamento de dispositivos.

- Relatórios sobre falhas de segurança – Mesmo depois de as vulnerabilidades terem sido abordadas, ainda é importante que os administradores demonstrem conformidade com os regulamentos relevantes. O software de digitalização pode facilitar a criação de relatórios sobre o estado de segurança de uma rede.

Back to Top

O que causa as vulnerabilidades de segurança?

Existem inúmeras formas de os maus agentes poderem comprometer uma rede e roubar dados. Dito isto, existem vulnerabilidades de segurança comuns a ter em conta. Nem todas as ferramentas de scan de rede abordarão todas estas preocupações, mas deverá procurar software para o ajudar a dar prioridade a algumas ou a todas as seguintes ameaças.

- Estrutura de rede – Demasiadas redes empresariais são essencialmente “abertas”, o que significa que uma vez que um utilizador não autorizado tenha acesso, tem acesso a todas as partes da rede. Esta vulnerabilidade pode ser evitada com uma melhor segmentação da rede e gestão dos privilégios dos grupos de utilizadores.

- Dispositivos desconhecidos – Os activos não identificados ou não geridos na sua rede nunca são boas notícias. É importante garantir que apenas os dispositivos aprovados tenham acesso às suas portas.

- Abuso de conta – Infelizmente, os utilizadores internos por vezes abusam dos seus privilégios, causando fugas intencionais ou inadvertidas de informação sensível, ou a má configuração dos programas, causando falhas de segurança adicionais. Além disso, os administradores podem permitir credenciais por defeito, deixar utilizadores ou grupos não utilizados no sistema, ou atribuir privilégios incorrectos, todos os quais representam um risco de segurança.

- Erros de configuração da Web – Para garantir a segurança das aplicações do website, é necessário estar atento a questões como ataques de negação de serviço distribuídos, configurações incorrectas de HTTP, certificados SSL/TLS expirados, e código inseguro.

- Configurações de características de segurança – A forma como gere as suas configurações de segurança e infra-estrutura pode abrir riscos. Para evitar vulnerabilidades, preste atenção às configurações erradas de firewall ou de SO.

- Aplicações de terceiros – Há uma razão para já ninguém utilizar Java. Demasiadas aplicações de terceiros abrem buracos na segurança, quer devido à forma como são construídas ou como são descarregadas e implementadas. Para além de evitar estas aplicações, cuidado com downloads suspeitos, software de partilha remota insegura do ambiente de trabalho e software próximo do fim da sua vida útil.

- Actualizações em falta – Uma das principais causas de problemas de segurança nas redes são erros básicos na configuração de software e firmware ou casos em que os níveis de configuração se tornam irregulares em toda a rede. Do mesmo modo, é demasiado fácil ficar para trás na actualização e correcção de dispositivos e programas, mesmo que haja correcções disponíveis. Os hackers podem explorar rapidamente estas lacunas.

Back to Top

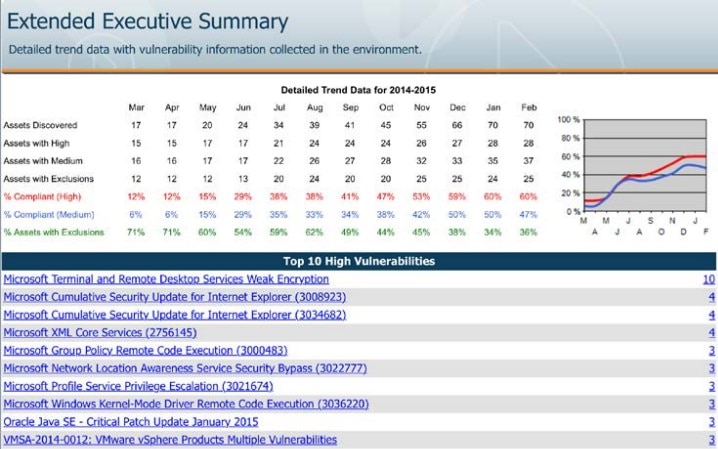

Avaliação de Riscos de Vulnerabilidades

Scanners de vulnerabilidade produzem frequentemente uma longa lista de factores de risco, e os administradores raramente são capazes de resolver todos os riscos identificados imediatamente e de forma eficaz – simplesmente requer demasiados recursos para avaliar e abordar cada um dos itens. Muitas ferramentas automatizadas fornecem classificações de riscos, de alto a baixo, calculadas utilizando factores como há quanto tempo o risco está no sistema e se o impacto para o sistema seria maior ou menor.

No entanto, os administradores devem ainda estar preparados para avaliar os riscos por si próprios, se necessário, e compreender o raciocínio por detrás das avaliações de ameaças para que possam tomar medidas deliberadas em resposta. Os administradores devem primeiro identificar as vulnerabilidades mais críticas e dar prioridade a esses itens. Para cada item, considerar: se um mau actor explorasse esta falha de segurança, qual seria o impacto? Estarão os dados sensíveis em risco? Será que esta falha de segurança abre uma grande parte da rede a hackers ou a uma secção limitada?

Vocês também querem considerar a probabilidade de um mau actor explorar uma falha de segurança: enquanto a rede interna e o acesso físico são vulneráveis às acções dos empregados, as falhas na rede externa deixam os dados da vossa empresa abertos ao mundo, o que é consideravelmente mais perigoso. Além disso, verifique duas vezes as vulnerabilidades para se certificar de que não são falsos positivos – não há necessidade de gastar recursos num problema inexistente.

O objectivo de avaliar as falhas de segurança é dar prioridade às vulnerabilidades que requerem atenção urgente. Poucas equipas de TI têm tempo e recursos ilimitados para abordar cada um dos itens que se cruzam nos seus caminhos. Na realidade, terá de se concentrar primeiro nos itens de grande porte, esperançosamente com assistência automatizada através do seu software de segurança.

Back to Top

Técnicas de Gestão de Vulnerabilidades

Vulnerabilidade é uma técnica crucial para prevenir falhas de segurança na sua rede. Além disso, sobrepõe-se a outras técnicas de gestão de vulnerabilidades que podem fornecer percepções críticas da rede:

- Testes de penetração – também chamados testes de caneta, esta prática é essencialmente sobre hacking do seu próprio sistema antes que outra pessoa o possa fazer. Está a examinar eticamente a sua própria superfície de ataque (ou a contratar outra pessoa para o fazer) através da tentativa de invadir e “roubar” dados. Esta pode ser uma forma altamente eficaz de identificar falhas de segurança, embora seja demorada e potencialmente dispendiosa, tornando os testes manuais regulares uma opção viável apenas para empresas maiores e com bons recursos.

- simulação de arrombamento e ataque – Isto é semelhante aos testes com canetas, mas é contínuo, automatizado e quantificável. Essencialmente, permite assegurar a eficácia das suas medidas de segurança, sujeitando-as a testes e validação regulares. As ferramentas que realizam a simulação de violação e de ataque são mais recentes no mercado e funcionam de forma diferente das ferramentas de varredura de vulnerabilidade – por um lado, são geridas por equipas externas, pelo que deve ter a certeza de confiar no fornecedor. Devido à ênfase das ferramentas na precisão, podem resultar em exposições de dados sensíveis, bem como impactos no desempenho.

- Monitorização de antivírus – O software antivírus é popular, mas adopta uma abordagem limitada para proteger a sua rede. Está focado na captura e remoção de malware dentro da rede, ao mesmo tempo que idealmente o impede de entrar na rede em primeiro lugar. Estas ferramentas antivírus têm menos a ver com a gestão de falhas de segurança da rede do que com o tratamento de ameaças específicas, como o ransomware, spyware, Trojans, e similares.

- Scan de aplicações Web – As redes internas não são as únicas entidades a necessitar de protecção. As ferramentas de scan de aplicações web procuram vulnerabilidades dentro das aplicações web, quer através da simulação de ataques, quer através da análise de código back-end. Podem apanhar scripting cruzado, injecção SQL, travessias de caminho, configurações inseguras, e muito mais. Estas ferramentas funcionam segundo um princípio semelhante aos scanners de vulnerabilidade.

- Gestão de configuração – Embora muitos administradores estejam preocupados com ataques de dia zero, as provas que sugerem configurações erradas e patches em falta são os principais pontos fracos para os hacks prejudiciais. Muitos administradores deixam este tipo de riscos em aberto durante meses ou anos sem os reconhecerem ou corrigirem, mesmo que estejam disponíveis correcções. A procura e correcção destes erros ajuda a assegurar a consistência em todos os seus sistemas, mesmo quando os bens mudam. Estas medidas também podem ser cruciais para a conformidade.

Tipos de Vulnerabilidade Scanning and Detection

Admins planning their vulnerability scanning strategy have multiple approaches at their disposal. De facto, poderá querer experimentar uma variedade de tipos de varrimento como parte da sua gestão global de segurança, uma vez que testar o seu sistema de diferentes ângulos pode ajudá-lo a cobrir todas as bases. Como se descreve abaixo, duas distinções chave dizem respeito à localização (interna vs. externa) e âmbito (abrangente vs. limitada) do varrimento.

- Interno vs. Externo – Com um scan de rede interna, vai querer executar a detecção de ameaças na intranet local, o que o ajudará a compreender as falhas de segurança a partir do interior. Do mesmo modo, os administradores devem testar a sua rede como um utilizador com sessão iniciada para determinar que vulnerabilidades seriam acessíveis a utilizadores de confiança ou utilizadores que tenham obtido acesso à rede.

Por outro lado, há benefícios em realizar um scan externo, aproximando-se da avaliação a partir da Internet mais ampla, uma vez que muitas ameaças surgem de hacks externos intencionais e/ou automáticos. Da mesma forma, é importante fazer um scan à rede como um intruso, para compreender que dados podem cair nas mãos daqueles que não têm acesso de confiança à rede. - Abrangente vs. Limitado – Um scan abrangente é responsável por quase todos os tipos de dispositivos geridos na rede, incluindo servidores, computadores de secretária, máquinas virtuais, computadores portáteis, telemóveis, impressoras, contentores, firewalls, e interruptores. Isto significa sistemas operacionais de digitalização, software instalado, portas abertas, e informação de conta de utilizador. Além disso, a digitalização pode identificar dispositivos não autorizados. Idealmente, com uma varredura abrangente, nenhum risco será ignorado.

No entanto, estas varreduras podem utilizar uma maior largura de banda e podem ser impraticáveis de executar frequentemente. As varreduras limitadas concentram-se em dispositivos particulares, como estações de trabalho ou software, para revelar uma imagem de segurança mais específica.

Voltar ao Topo

O que fazem as ferramentas de varrimento e detecção de vulnerabilidades?

Com tantas ameaças potenciais que surgem em redes e aplicações web, detectar vulnerabilidades é uma tarefa importante para os administradores de TI. Isto significa utilizar ferramentas de varredura de vulnerabilidades ou programas de software semelhantes para detectar ameaças e gerir a segurança em dispositivos e aplicações geridos. Qualquer que seja o tipo de scanner de vulnerabilidade de rede que escolher, procure uma ferramenta que realize algumas ou todas as seguintes funções, dependendo das suas necessidades:

- Detecção de fraquezas – O primeiro passo do scanner de vulnerabilidade é detectar fraquezas do sistema em toda a rede. Isto pode significar a utilização de uma ferramenta para tentar apanhar e até explorar falhas de segurança à medida que varre a superfície de ataque. A tentativa de invadir a sua própria rede é uma medida proactiva para garantir a segurança. Algumas ferramentas de detecção de vulnerabilidades são mais direccionadas e funcionam para identificar correcções de software ou actualizações de firmware em falta.

- Classificação de vulnerabilidades – O segundo passo é classificar as vulnerabilidades, para dar prioridade aos itens de acção para os administradores. As vulnerabilidades podem incluir anomalias de pacotes, actualizações em falta, erros de script, e muito mais, e as ameaças são tipicamente priorizadas por uma combinação de idade e nível de risco calculado. Muitas ferramentas comparam as questões de segurança que descobrem com bases de dados actualizadas de riscos de vulnerabilidade conhecidos, incluindo a Base de Dados Nacional de Vulnerabilidades e Vulnerabilidades e Exposições Comuns.

li> Implementação de contramedidas – Nem todas as ferramentas de segurança identificam problemas e dão aos administradores uma forma de os resolver automaticamente. Algumas ferramentas de VM estão concentradas exclusivamente na monitorização, deixando aos administradores a responsabilidade de dar o próximo passo. Mas algumas são construídas para resolver problemas de dispositivos, como erros de configuração, podendo atingir muitos dispositivos em simultâneo para poupar aos administradores horas de trabalho. Estes tipos de respostas automatizadas podem ser incrivelmente úteis para mitigar riscos em grandes redes.

Back to Top

10 Best Paid Tools for Vulnerability Scanning and Detection

-

Network Configuration Manager

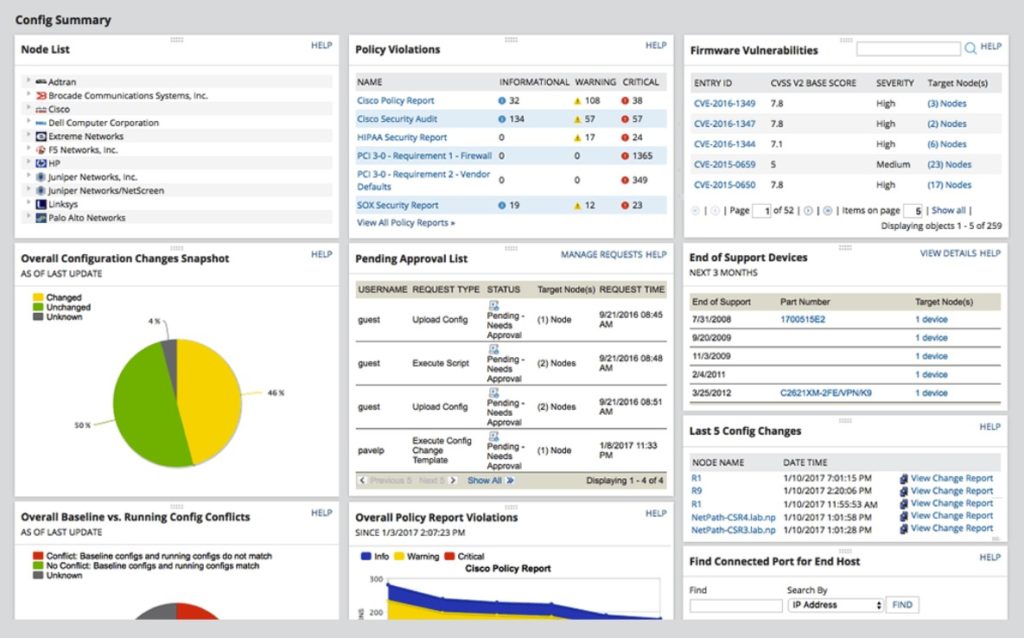

Se pretende fazer uma alteração concreta à sua rede para ajudar a prevenir violações de segurança, recomendo o SolarWinds® Network Configuration Manager (NCM). Embora não seja o que alguns possam classificar como uma ferramenta tradicional de “scanner”, o NCM faz um excelente trabalho na detecção automática de problemas de configuração em dispositivos de rede de vários fornecedores e pode implementar rapidamente correcções de firmware em dezenas ou centenas de dispositivos de uma só vez.

NCM permite-lhe gerir facilmente definições de dispositivos conhecidas por criarem vulnerabilidades; pode até criar os seus próprios scripts de remediação para manter os seus dispositivos em conformidade. Uma vez que erros de configuração e patches em falta são potencialmente as maiores fontes de falhas de segurança, esta é uma forma accionável de prevenir ataques, e na minha opinião, é uma parte necessária de qualquer estratégia de gestão de vulnerabilidades.

NCM oferece os benefícios mais importantes dos scanners de vulnerabilidade. Por exemplo, integra-se com a National Vulnerability Database e a base de dados Common Vulnerabilities and Exposures, para que se possa ver quais as vulnerabilidades de firmware da Cisco que são uma prioridade máxima de segurança. Também o ajuda a poupar tempo e recursos administrativos através da gestão automatizada de firewall e de conhecimentos sobre quando os dispositivos são adicionados ou se aproximam do fim da sua vida útil. Além disso, a NCM oferece funcionalidades críticas de relatórios robustos para uma gestão eficaz das vulnerabilidades. Com esta ferramenta, ganhará um inventário completo da rede, contabilidade das alterações de configuração, percepção do estado actual de conformidade, e outros relatórios para o ajudar a planear com antecedência a segurança.

Pode experimentar descarregando um teste gratuito de 30 dias, com todas as funcionalidades e sem obrigações, para ver como a NCM funciona para si. Para uma ferramenta tão abrangente, deverá encontrar o preço mais do que razoável. Além disso, muitos produtos SolarWinds integram-se bem em conjunto, para que possa continuar a desenvolver as suas capacidades de TI ao longo da linha.

- h3>ManageEngine Vulnerability Manager Plus

ManageEngine VM software permite alguns conhecimentos importantes com as suas características de avaliação de vulnerabilidade. Procura vulnerabilidades em dispositivos, sistemas Windows, e algumas aplicações de terceiros, e ganha uma classificação instantânea da sua idade e severidade. ManageEngine Vulnerability Manager Plus utiliza uma estratégia baseada em anomalias para detectar problemas de segurança, em vez da abordagem de base de dados.

A ferramenta fornece uma boa gama de capacidades. Além de o ajudar a gerir o seu software antivírus para se certificar de que está actualizado, permite identificar software com riscos de segurança, portas a serem utilizadas para fins suspeitos, e problemas de configuração.

Existem algumas ferramentas de gestão incorporadas na plataforma ManageEngine, incluindo a implementação da configuração e a gestão de patches. Também é possível detectar vulnerabilidades de dia zero e utilizar scripts pré-construídos para as mitigar. Apesar das suas muitas características, este software é geralmente simples de utilizar, embora possa ser demasiado complicado para ambientes mais pequenos. É gratuito para utilização em até 25 computadores.

-

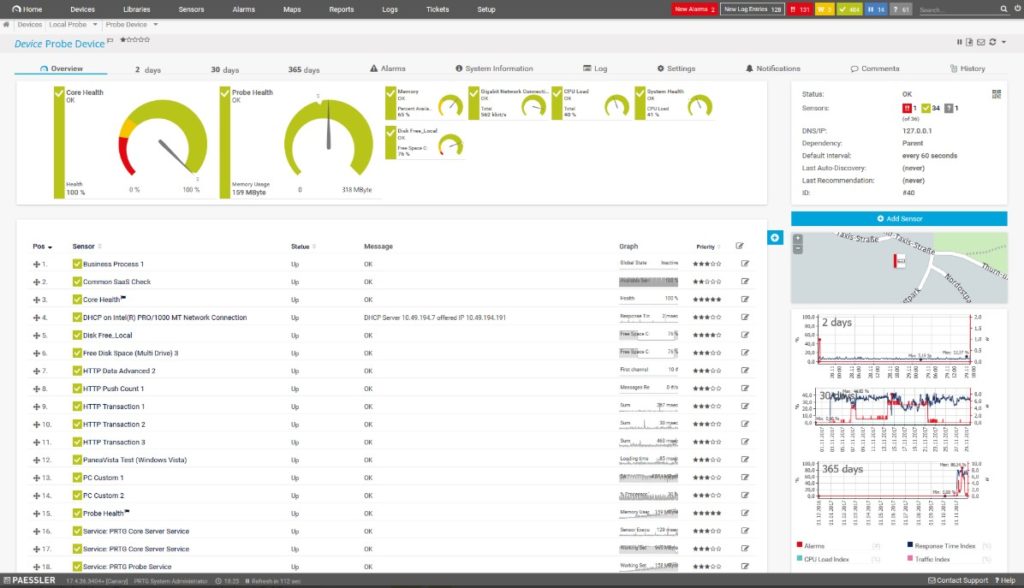

Paessler PRTG

Esta ferramenta fornece uma monitorização completa da infra-estrutura, permitindo aos administradores fazer um balanço da rede, aplicações, servidores, e muito mais. A plataforma pode acompanhar as alterações de estado dos dispositivos e alertá-lo para quaisquer alterações significativas, uma vez que a actividade invulgar pode indicar uma intrusão. Também pode utilizar a checagem de pacotes para fazer o scan dos dados da armadilha SNMP e da actividade da porta.

PRTG é puramente uma ferramenta de monitorização, o que significa que não fornece assistência automatizada com gestão ou resolução. Grátis para 100 ou menos sensores, também oferece um teste gratuito de 30 dias com sensores ilimitados, permitindo-lhe experimentar todas as capacidades da ferramenta.

- h3>Além do Scanner de Segurança de Rede Retina da Trust Retina

p> A ferramenta BeyondTrust Retina pode digitalizar através da sua rede, serviços web, contentores, bases de dados, ambientes virtuais, e até dispositivos IoT. A sua compatibilidade com o IoT incorporado e auditorias não se encontram em todas as ferramentas de scanner por aí, pelo que esta é uma excelente opção se precisar de gerir uma variedade de dispositivos. Ao mesmo tempo, é concebida para digitalizar sem afectar a disponibilidade ou o desempenho. Este programa compara as ameaças a uma base de dados de vulnerabilidades em vez de confiar na detecção de anomalias.

Retina está centrada na monitorização, em vez de na gestão da segurança. Assim, embora seja útil e fácil de usar para compreender o seu ambiente de segurança, teria de integrar a plataforma com a ferramenta de Gestão de Vulnerabilidade Empresarial, mais dispendiosa, para uma maior cobertura.

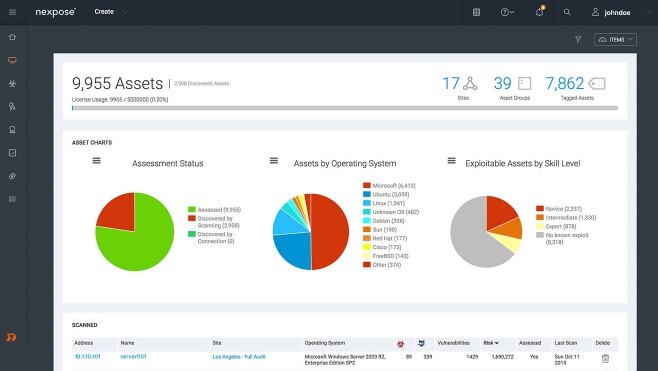

- h3>Rapid7 Nexpose

Esta é uma ferramenta útil de gestão de vulnerabilidades no local, oferecendo um ponto de partida decente para o scan de segurança. Nexpose adopta uma abordagem única para classificar os riscos, utilizando uma pontuação de risco de 1-1000 em vez de uma escala Alto-Médio-Baixo ou 1-10. Esta classificação detalhada explica a idade e a utilização de vulnerabilidades em kit de exploração. Alguns utilizadores adoram isto; outros acham-no exagerado. A Nexpose também fornece instruções passo-a-passo para comparar os seus sistemas com as normas políticas comuns, ajudando a garantir a conformidade. Embora não ofereça necessariamente todas as funcionalidades de que necessitará para a estratégia de gestão, tem uma API aberta, que lhe permite integrar os seus dados com outras ferramentas.

-

Acunetix

- h3>Wireshark

- h3>Nmap

-

OpenVAS

-

Burp Suite Community Edition

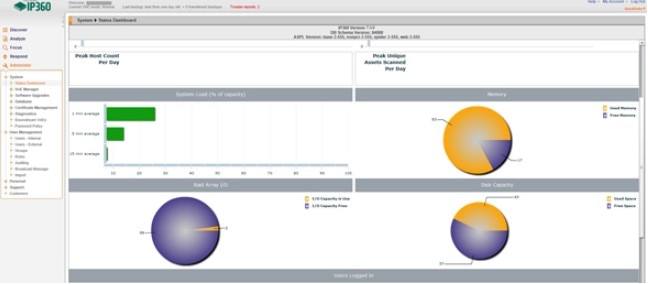

Tripwire IP360

Tripwire IP360 é um software de scan de vulnerabilidade de rede de Internet de nível empresarial, não só para digitalizar todos os dispositivos e programas através de redes, incluindo ambientes on-premises, nuvens e contentores, mas também para localizar agentes anteriormente não detectados. Esta ferramenta ajuda a automatizar a forma como os administradores abordam as vulnerabilidades, classificando os riscos por impacto, idade, e facilidade de exploração. E, tal como o Nexpose, tem uma API aberta, permitindo-lhe integrar estas características de gestão de vulnerabilidades com outras soluções de gestão. Caso contrário, o IP360 é um scanner de vulnerabilidades padrão.

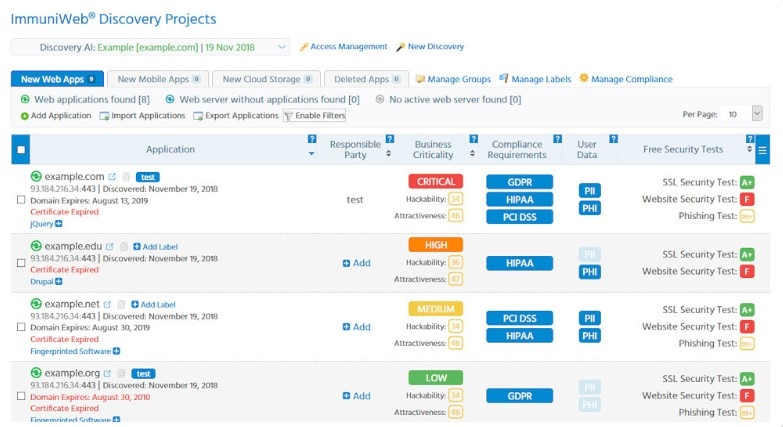

- ImmuniWeb

ImmuniWeb é uma plataforma baseada em IA que oferece várias ferramentas de varrimento de vulnerabilidades, tais como ImmuniWeb Continuous para realizar testes de penetração para capturar ameaças à segurança e ImmuniWeb Discovery para detectar e fornecer pontuações de hackability com base nos seus bens. Utiliza capacidades de aprendizagem automática para detectar rapidamente riscos, e supostamente devolve zero falsos positivos. Há um elemento de inteligência humana para a ferramenta, uma vez que os testadores de canetas humanos estão a trabalhar nos bastidores para garantir a precisão. Embora demasiado caro e específico para a maioria das organizações, o ImmuniWeb pode ser uma opção para algumas equipas DevOps.

Netsparker

Se procura especificamente a segurança de aplicações web, esta pode ser uma boa escolha. O Netsparker oferece uma tecnologia proprietária baseada em Proof-Based-Scanning, que funciona para eliminar falsos positivos – um benefício importante à medida que dimensiona o seu alcance. Além disso, o Netsparker é construído para se integrar com outros sistemas de gestão, para ajudar a automatizar o fluxo de trabalho de vulnerabilidades. Esta ferramenta de avaliação de vulnerabilidade da Internet tem tudo a ver com automatização e precisão; poderá querer verificar a demonstração para ver se isso se aplica. É utilizada por alguns dos principais clientes, incluindo o Departamento de Segurança Interna dos EUA.

Este é outro scanner de segurança de websites, em vez de um scanner de rede. O Acunetix tout a sua capacidade de detectar mais de 4.500 vulnerabilidades em aplicações personalizadas, comerciais e de código aberto, com uma baixa taxa de falso-positivo. Para além da visibilidade da linha de código e relatórios detalhados para o ajudar a resolver mais facilmente os problemas de segurança, dá-lhe a capacidade de configurar o seu fluxo de trabalho conforme necessário dentro de uma plataforma visual apelativa. Para as equipas que gerem websites, este tipo de ferramenta flexível pode ser um salva-vidas.

Intruso

Intruso

Intruso

Este scanner de vulnerabilidade baseado em nuvem adopta uma abordagem simplificada à detecção de riscos. O Intruder verifica configurações, detecta bugs em aplicações web, captura patches em falta e tenta reduzir a taxa de falsos positivos. Pode ligar-se ao seu fornecedor da nuvem para incluir IPs externos e nomes de hosts DNS nos seus scans. Algumas equipas apreciarão a capacidade de receber notificações em Slack, Jira, e e-mail. Outras acharão a ferramenta um pouco simplista demais para uma utilização em profundidade, mas o preço torna-a acessível.

Back to Top

5 Melhores Scanners de Vulnerabilidade Gratuitos

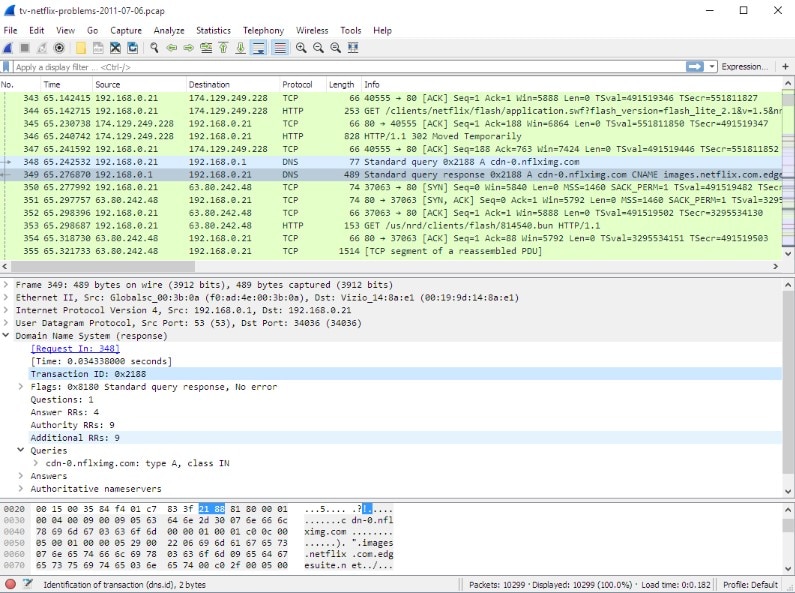

Wireshark

Wireshark

Este conhecido analisador de protocolo de rede de código aberto ajuda em certas tarefas de varrimento de vulnerabilidades. O scanner de vulnerabilidade sem Wireshark baseia-se no cheiramento de pacotes para compreender o tráfego de rede, o que ajuda os administradores a conceber contramedidas eficazes. Se detectar tráfego preocupante, pode ajudar a determinar se é um ataque ou erro, categorizar o ataque, e até implementar regras para proteger a rede. Com estas capacidades, Wireshark é uma ferramenta absolutamente poderosa. Contudo, como muito software de código aberto, não é necessariamente fácil de usar – estar preparado para configurar e gerir cuidadosamente esta plataforma para satisfazer as suas necessidades.

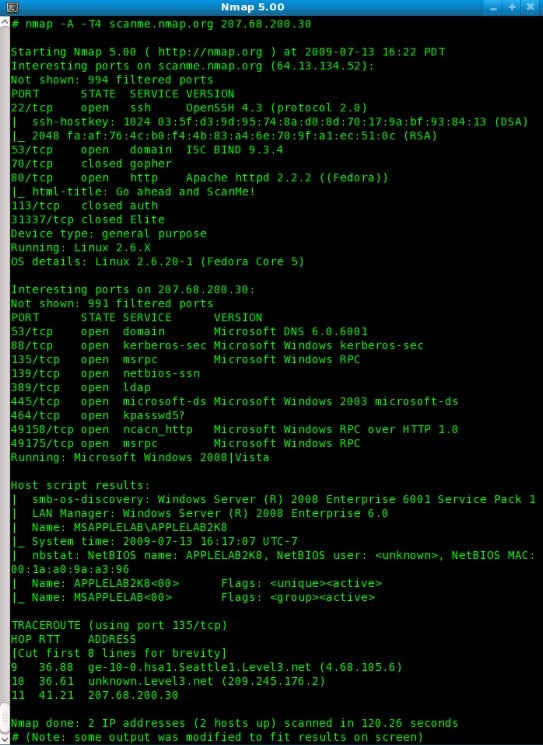

Nmap é uma ferramenta clássica de código aberto utilizada por muitos administradores de rede para a gestão manual básica de vulnerabilidades. Este scanner gratuito de vulnerabilidade envia basicamente pacotes e lê respostas para descobrir hosts e serviços em toda a rede. Isto pode significar a descoberta de anfitriões com pedidos TCP/ICMP, scanning de portas, detecção de versões, e detecção de SO. Para os administradores que se sentem confortáveis na criação de scripts, a ferramenta permite também alguma detecção avançada de vulnerabilidades. O Nmap tem tudo a ver com a utilização de linha de comando a nível de peritos e não oferece uma visualização intuitiva para executar facilmente scans ou interpretar resultados. Embora isto o torne o adequado para alguns profissionais, a maioria dos administradores irá querer uma abordagem mais racionalizada ao varrimento de vulnerabilidades.

O Open Vulnerability Assessment System (OpenVAS) é uma estrutura de software de vários serviços para a gestão de vulnerabilidades. É uma ferramenta gratuita e de código aberto mantida pela Greenbone Networks desde 2009. Construído para ser um scanner tudo-em-um, funciona a partir de uma alimentação de segurança de mais de 50.000 testes de vulnerabilidade, actualizados diariamente. Concebido especificamente para funcionar num ambiente Linux, este scanner de vulnerabilidade gratuito é uma boa opção para utilizadores experientes que queiram realizar varreduras de alvo ou testes de caneta. A sua instalação e utilização tem uma curva de aprendizagem significativa, e não é a ferramenta certa para a maioria dos administradores de rede por esse motivo. Greenbone também oferece um produto pago com actualizações mais regulares, garantias de serviço, e apoio ao cliente.

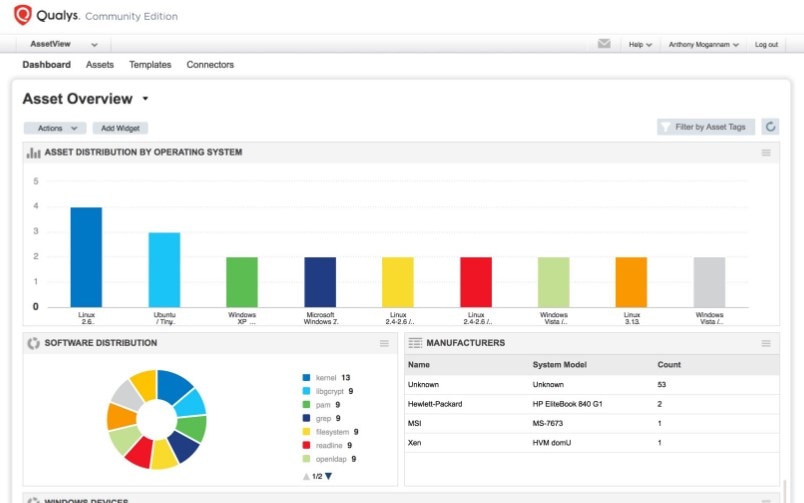

- h3>Qualys Community Edition

Este serviço gratuito, baseado na nuvem, substitui a ferramenta mais antiga Qualys FreeScan. Community Edition fornece uma versão pared-down da Qualys Cloud Platform apropriada para pequenas organizações, uma vez que fornece uma digitalização ilimitada de 16 activos internos, três activos externos, e um URL. Vem com muitas das características da ferramenta completa, uma vez que a plataforma se baseia em informações de mais de três mil milhões de varreduras anuais de vulnerabilidade. Uma vantagem da Qualys Community Edition é a capacidade de pesquisar através de resultados de scan e criar relatórios flexíveis. Além disso, a interface é apelativa.

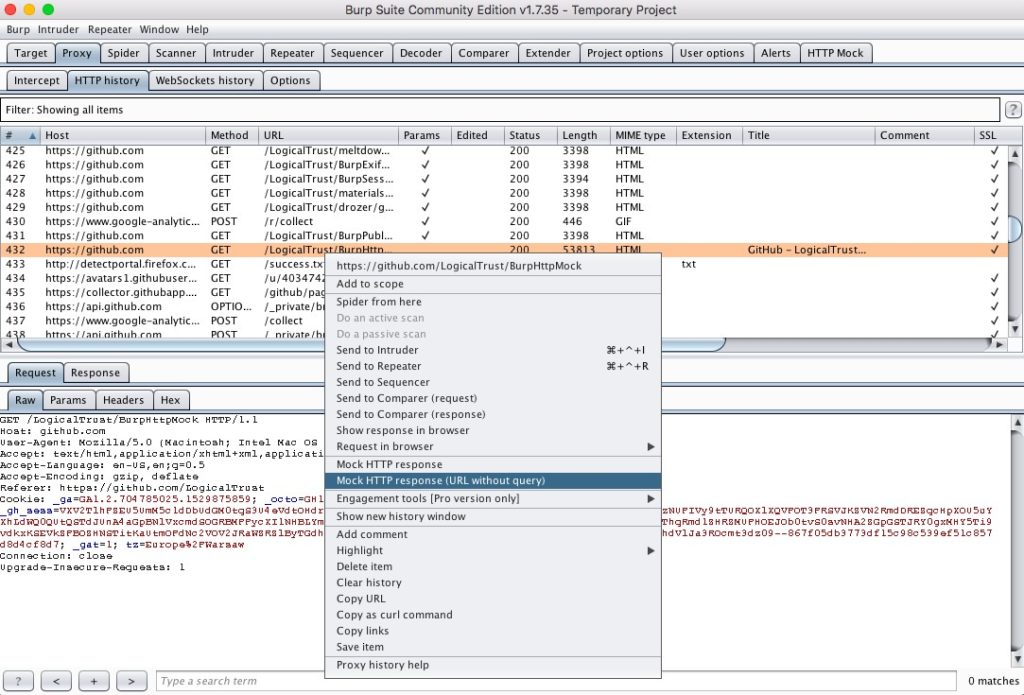

Esta versão gratuita de uma ferramenta de avaliação de vulnerabilidade da Internet está também disponível a nível Empresarial e Profissional. Para administradores que querem mais controlo manual sobre o seu scan de vulnerabilidade baseado na web, Burp Suite Community Edition é um forte concorrente. É possível gerir (interceptar e editar) pedidos e respostas, anotar itens, e até utilizar regras de correspondência e substituição para aplicar modificações personalizadas. Também obtém um controlo granular sobre as regras, juntamente com a capacidade de obter uma visão do mapa do site, visualizar alguns gráficos de análise estatística, e aceder a extensões gratuitas da comunidade de utilizadores. Basicamente, se estiver interessado em construir a ferramenta de que necessita para a digitalização da web, Burp é uma opção poderosa e gratuita.

Back to Top

Issues With Vulnerability Monitoring

Vulnerability scanning tools are helpful, but it’s important to know running these programs has the potential to cause issues on your network. Por exemplo, os scanners intrompe-se no código de execução dos dispositivos alvo, o que pode levar a erros ou reinicializações. Em algumas redes, os scanners ocupam largura de banda e podem causar problemas gerais de desempenho. Por esta razão, os administradores podem preferir executar scans durante as horas de folga para minimizar o impacto dos funcionários. De facto, alguns scanners são construídos para minimizar este impacto. Por exemplo, alguns programas incorporam agentes endpoint para empurrar informação para a plataforma, em vez de permitir que a plataforma puxe informação durante o scan programado.

Outra opção é usar o scan adaptativo, que detecta alterações na rede, como um dispositivo adicionado e varre imediatamente esse novo sistema. Isto permite uma varredura fragmentada em vez de uma varredura mais lenta e completa.

Embora existam muitos tipos de ferramentas de software de segurança no mercado, a utilização de software de varredura vulnerável é um primeiro passo crítico para proteger a sua rede, ao mesmo tempo que alivia alguns dos encargos manuais da VM. Verifique uma ferramenta como o Network Configuration Manager como uma solução tudo-em-um para poupar tempo e gerir melhor a sua estratégia de detecção de vulnerabilidades.